Мониторинг информационных потоков - зачем он?

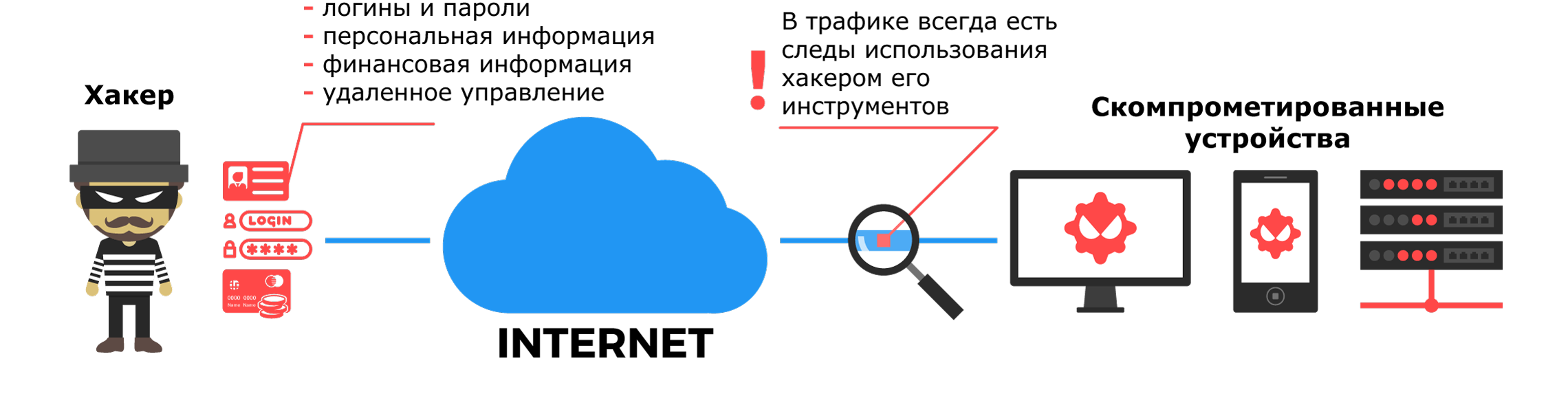

Компрометация данных это то, что является целью для каждого хакера в атакуемой ним системе. Говоря о результатах успешной атаки мы подразумеваем либо получение критической информации, такой как логины и пароли, сертификаты безопасности, конфиденциальная переписка, коммерческая тайна, данные банковских карт, либо получение несанкционированного доступа к системе, что позволяет осуществлять удаленное управление, шпионаж и/или нарушить работу сети в целом. Также, важно понимать, что точкой компрометации корпоративной ИТ-инфраструктуры могут быть любые устройства, поключенные или подключаемые к компьютерные сети организации: стационарные компьютеры, ноутбуки, планшеты, смартфоны и др. В зоне повышенного риска находятся компьютеры, эксплуатируемые бухгалтерами и системными администраторами. Если Вы оператор/провайдер телекоммуникаций и Вы заинтересованы в детектировании угроз в Вашей сети, Вы можете получить дополнительную информацию, написав нам электронное письмо.