Вот уже несколько лет некая группировка преступников, использующих вредоносную программу ZeuS, осуществляет хищения денежных средств со счетов предприятий Украины. Общие финансовые потери от этой деятельности составили, по интегральным подсчетам, более 100 миллионов гривен. Банда киберпреступников, после нескольких недель отдыха, опять вернулась к своему промыслу и с незаурядной напористостью принялась за былое. В данной статье предлагаем ознакомиться с кратким обзором вышеупомянутой угрозы и еще раз хотим обратить внимание на необходимость соблюдения элементарных правил информационной безопасности.

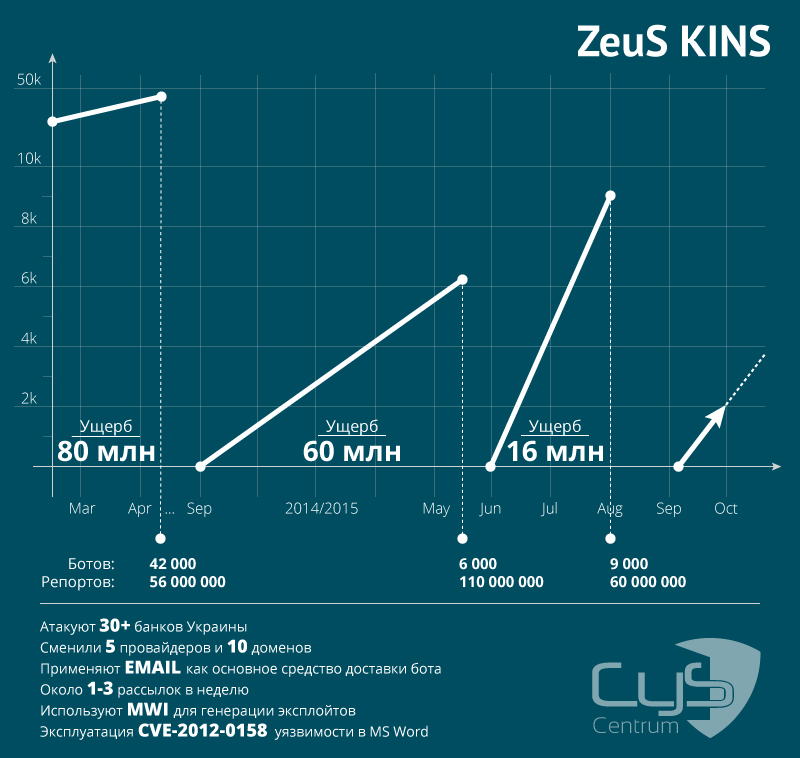

В период с 4 квартала 2013 года и до сегодняшнего времени злоумышленниками, путем заражения вредоносной программой ZeuS компьютеров бухгалтеров и руководителей предприятий, осуществляются перманентные атаки на системы дистанционного банковского обслуживания. Преследуемой целью является финансовая выгода, получаемая в результате проведения удаленных несанкционированных списаний со счетов физических и юридических лиц посредством компрометации систем «клиент-банк». По нашей информации за время деятельности группировки было украдено (с учетом неудавшихся или частично удавшихся попыток воровства) свыше 100 000 000 грн., причем в 95% случаев жертвами являются украинские предприятия. Вместе с заражением компьютеров, используемых для финансовых расчетов (в свете вышеописанного варианта реализации угроз), злоумышленники также получают доступ к коммерческой и/или банковской (в случае компрометации рабочего места сотрудника банка) тайне и иной служебной информации, что, впоследствии, может быть использовано в целях промышленного кибершпионажа. По имеющейся статистике, правоохранительные органы Украины имеют множество заявлений от пострадавших лиц, но, вместе с тем, техника работы злоумышленников (заключающаяся, в том числе, в надежном устранении следов атаки путем стирания данных с носителей информации), усложняет процесс проведения компьютерно-технических экспертиз и зависящих от ее результатов следственных действий. Обращаем также внимание и на то, что в первый период активности злоумышленников количество зараженных «украинских» компьютеров достигало 42 000 (см. Рис. 6)

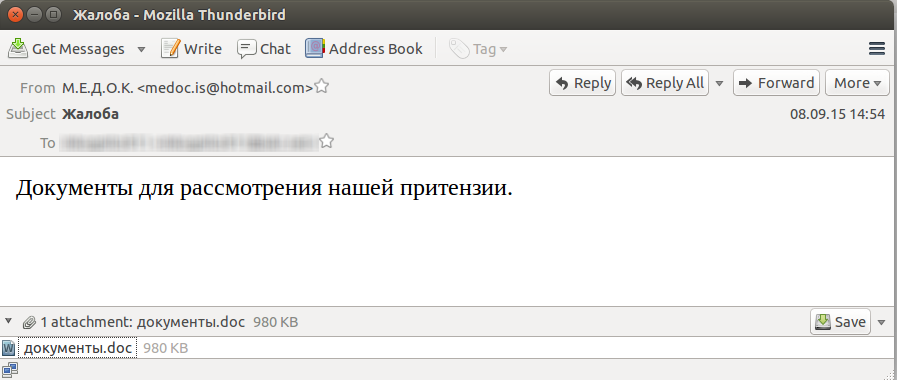

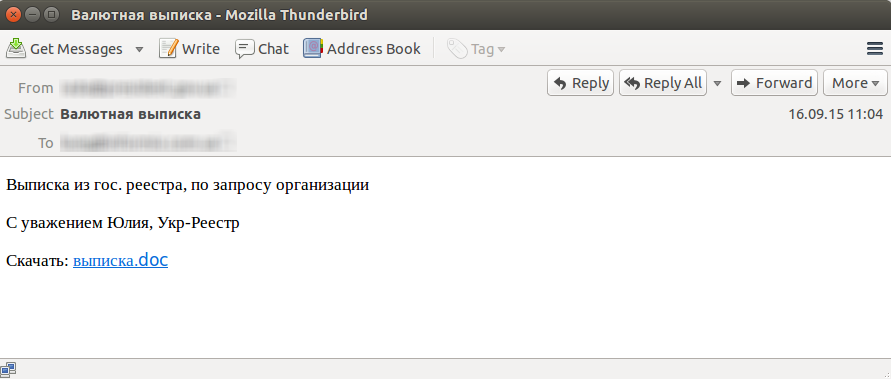

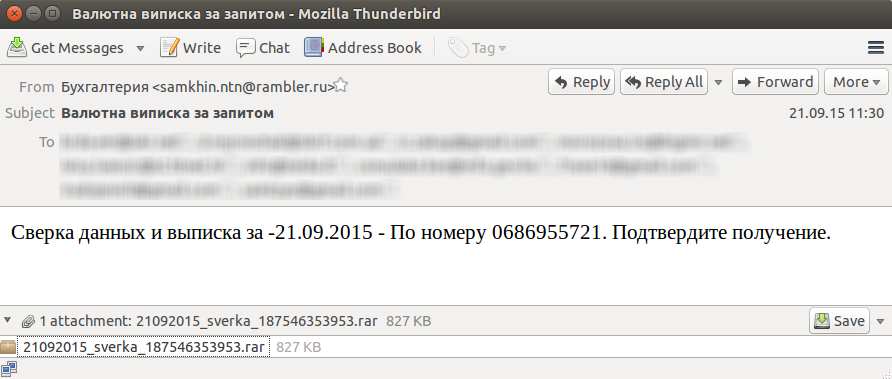

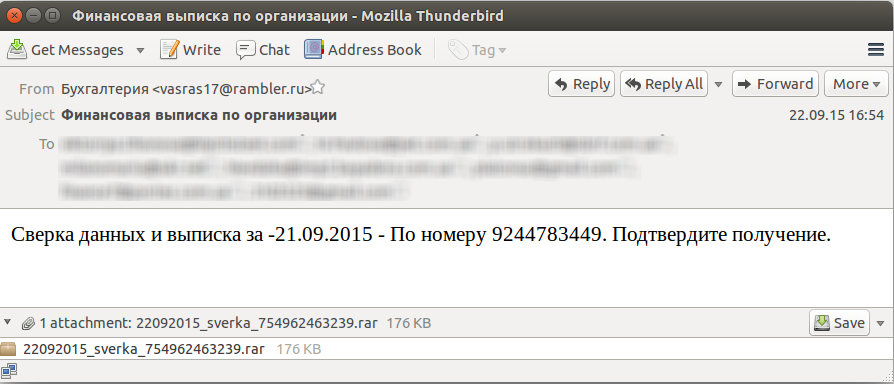

Для доставки вредоносной программы ZeuS на компьютер объекта атаки используются электронные письма с вложениями, в большей мере, в виде документов MS Word. При этом, текст электронного письма, которое будет доставлено бухгалтеру на компьютер, равно как и само название вредоносного файла, составляются таким образом, чтобы вынудить жертву открыть его (применяется всем известная техника социальной инженерии). Примеры таких писем отображены на рис. 1-4.

Рис. 1

Рис. 2

Рис. 3

Рис. 4

На самом деле, упомянутые выше документы (на рис. 1-2) содержат эксплойт – программный код, который, используя определенные уязвимости (в MS Word), обеспечивает выполнение задуманного злоумышленниками сценария в сам момент открытия документа. Как правило, программное обеспечение, в котором отсутствуют необходимые обновления безопасности (будь-то операционная система или продукты MS Office), «играет на руку» атакующим. После успешной эксплуатации уязвимости вредоносная программа попадает на атакуемое средство вычислительной техники и «инфицирует» его. Заразив, таким образом, компьютер жертвы, злоумышленники имеют возможность удаленного управления, а также скрытого использования программ и ресурсов компьютера (в т.ч. «клиент-банка»). Помимо этого, функционал вредоноса предусматривает возможность создания скриншотов (снимков) экрана компьютера, записи нажатий на клавиши и данных, введенных в веб-формы (например, для авторизации на сайте банка или почтового сервиса).

Следует отметить, что на момент организации вредоносных рассылок наиболее популярные в Украине антивирусные продукты не обеспечивают должного выявления угрозы. Более подробно об этом исследовании можно почитать здесь.

Отметим, что в третьей декаде сентября 2015 года (видимо, по традиции), злоумышленники предприняли меры по изменению тактики атак и сделали ставку на социальную инженерию. Вредоносные файлы, присылаемые по электронной почте (рис. 3-4), хоть и имеют расширение .RAR или .ZIP - таковыми не являются. При нажатии на них двойной клавишей мыши открывается документ MS Word, в структуре которого содержится OLE-объект (он представлен некой пиктограммой в тексте документа). На изображение этой пиктограммы любезно предлагается дважды нажать – именно в этом момент и происходит компрометация компьютера. Пример документа с «судьбоносным» предложением «дважды нажать на значок», приведен на рис. 5.

Рис. 5

Специалисты компании CyS Centrum осуществляют мониторинг данной угрозы и могут обеспечить превентивную защиту с использованием аппаратно-программного решения CyS-Sensor. Согласно имеющимся данным, злоумышленники осуществляют около 1-3 рассылок в неделю. Кроме того, с момента начала своей преступной деятельности ими сменены 5 Интернет-провайдеров и 12 доменных имен. Краткая информация, касающаяся нанесенного ущерба, периодов атак, тактик и техник работы злоумышленников отображена на рис. 6.

Рис. 6

В заключение отметим, что на минимизацию вероятности реализации угрозы положительно могут повлиять такие меры:

- Безопасное использование ресурсов Интернет и электронной почты; повышение осведомленности в области киберугроз и информационной безопасности в целом.

- Контроль актуальности (обновленности) используемого программного обеспечения (офисных программ, Интернет-браузеров и антивирусных продуктов).

- Соблюдение правил использования систем дистанционного банковского обслуживания (контроль банком IP-адресов, с которых клиент подключается к онлайн-банкингу, верификация транзакций, раздельное хранение ключей ЭЦП и др.).

- Постоянный автоматизированный мониторинг угроз информационной безопасности в компьютерной сети организации.

Отдел реагирования на инциденты CyS Centrum