У ході здійснення заходів з моніторингу мережевих загроз і забезпечення інформаційної безпеки, фахівцями CyS-CERT ТОВ «Сай Ес Центрум» виявлено ознаки, які можуть свідчити про проведення 14.03.2017 хвилі цілеспрямованих атак на українські підприємства із застосуванням шкідливої програми Ursnif (також відома як GoZi/ISFB).

Незважаючи на відносно велику кількість і різнорідність об’єктів атаки, деякі з них можна віднести до об’єктів критичної інфраструктури (наприклад, підприємства річкового та морського транспорту, в т.ч. порти).

Слід зауважити, що згадана шкідлива програма вже застосовувалася для проведення атак на підприємства, міністерства та інші органи державної влади України у квітні 2016 року. Зокрема, у квітні ІТ-інфраструктура одного з атакованих за допомогою Ursnif підприємств, була виведена з ладу наприкінці 2016 року з використанням деструктивних компонентів KillDisk, що відбулося в один час із атаками на Державну казначейську службу України, Міністерство фінансів України та інших. Разом з тим, достатніх підстав для встановлення зв’язку між квітневими (Ursnif) і грудневими (KillDisk та інші) атаками, наразі, немає.

В даному інформаційному повідомленні пропонуємо ознайомитись із деякими деталями реалізації атаки.

Як зазначалося, фахівцями CyS Centrum 14 березня 2017 року виявлено ряд шкідливих документів («*.docm»), на першій сторінці кожного з яких було розміщено шаблон документу Державної фіскальної служби України, використаний, вірогідно, в якості приманки. Приклад одного з таких документів наведено на рис. 1.

Рис. 1

Було з’ясовано, що для доставки шкідливих документів використовувалась електронна пошта. Приклад одного з електронних листів наведено на рис. 2.

Рис. 2

При відкритті шкідливого документу пропонується активувати контент (запустити макрос), після чого відбудеться запуск вбудованого шкідливого коду. Скорочений приклад шкідливого коду макросу наведено на рис. 3.

Рис. 3

За допомогою макросу, після його активації, на комп’ютері буде створено JScript-файл «%TMP%\vWepOsw.jSe». Зазначений файл буде запущено за допомогою макросу із застосуванням «cscript.exe». Приклад оригінального та частково деобфускованого JScript-файлу наведено на рис. 4-5, відповідно.

Рис. 4

Рис. 5

В результаті запуску файлу «%TMP%\vWepOsw.jSe» на комп’ютер, за посиланням «http://vz175949.eurodir.ru/asdfasdf.dff», буде завантажено файл, який, за сукупністю ознак, можна характеризувати як шкідливу програму Ursnif, також відому як GoZi/ISFB. Детальний аналіз Ursnif знаходиться поза межами цього інформаційного повідомлення, проте, слід відзначити, що зазначена шкідлива програма є багатомодульним трояном, що володіє широким спектром функцій, притаманних сучасним "вірусам": віддалене виконання команд, викрадення інформації, модифікація даних HTTP та інше.

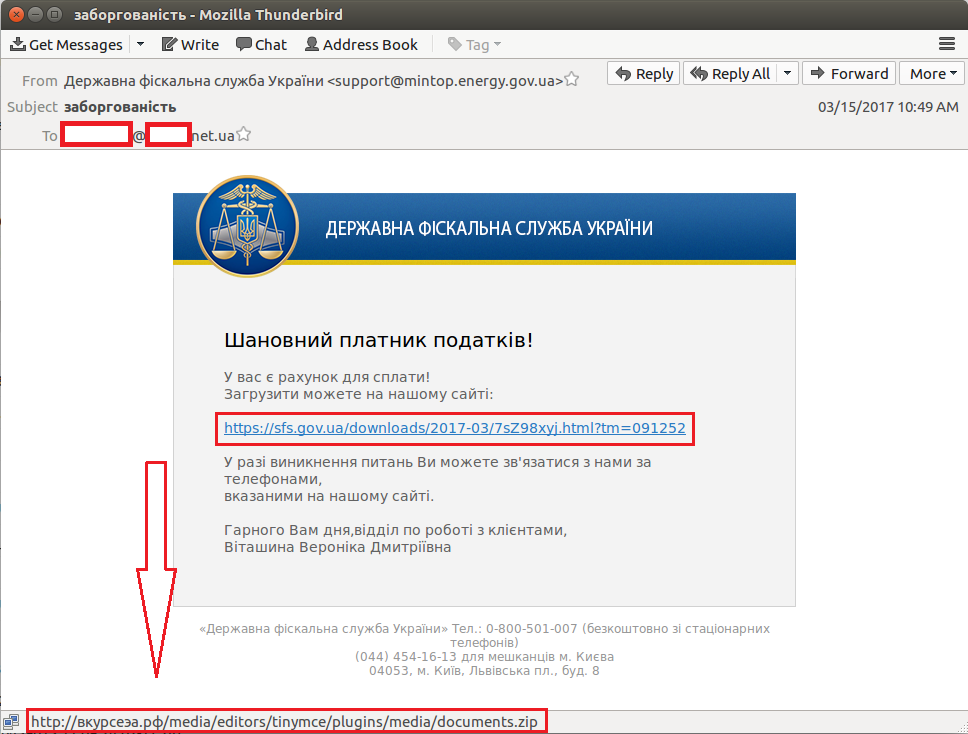

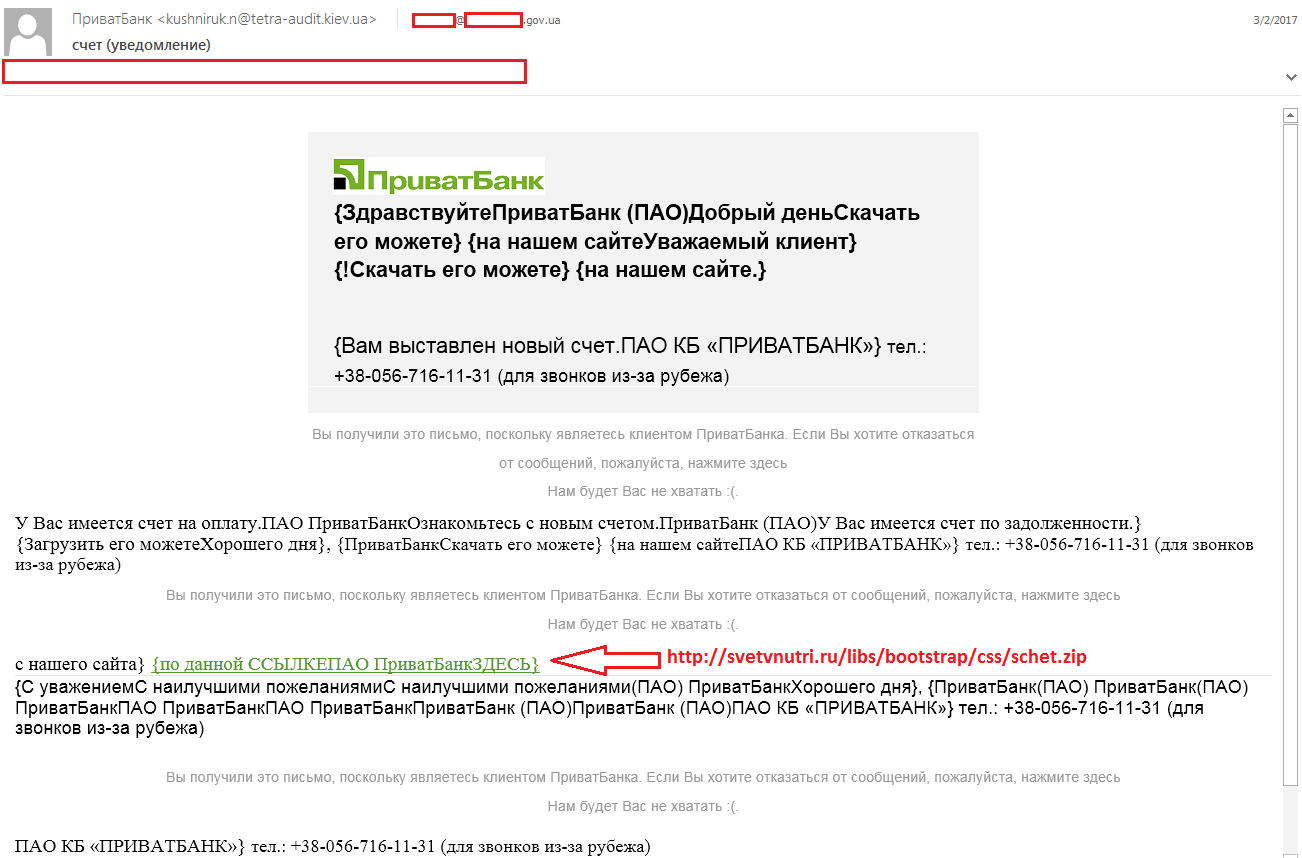

У зв’язку із надходженням численних запитів, повідомляємо, що описана в статті цілеспрямована атака відбувалась паралельно з ще однією подією із сфери інцидентів інформаційної безпеки. Так, користувачі українського сегменту мережі Інтернет протягом 14.03.2017 отримували СПАМ-повідомлення із посиланнями на шкідливий файл надіслані, начебто, Державною фіскальною службою України. У випадку завантаження і запуску файлу комп’ютер буде уражено шкідливою програмою класу «ransomware». Слід додати, що аналогічна ситуація мала місце 02.03.2017 – СПАМ-розсилка від імені, начебто, Приват Банку, в результаті чого комп’ютери користувачів уражалися шкідливою програмою «no_more_ransom». Приклади обох електронних повідомлень наведені на рис. 6-7. Зауважимо, що у порівнянні зі СПАМом від, начебто, Приват Банку, СПАМ з тематикою ДФС виглядає більш досконало.

Рис. 6

Рис. 7

Невичерпний перелік індикаторів компрометації (в квадратних дужках наведено додаткову інформацію, наприклад: коментар, електронну адресу асоційовану з доменом, назву провайдера тощо)

emdmasec.info [[email protected]] rdedortys.com [[email protected]] moesioyr.com [[email protected]] moqwghorty.com [[email protected]] relay-007.com [[email protected]] csgopotion.com gomelbest.info [[email protected]] fredrimosr.com [[email protected]] relay-171.com [[email protected]] relay-171.org [[email protected]] 46.30.42.139 [EuroByte LLC (RU)] 46.30.45.141 [EuroByte LLC (RU)] 144.217.248.80 [OVH (CA)] hxxp://vz175949.eurodir.ru 185.154.52.74 [EuroByte LLC (RU)] [email protected] [Email-адреса відправника] fiskalna-ukr.info [[email protected]] 46.30.42.147 [EuroByte LLC (RU)] medversicherung.info [[email protected]] zaccyberpolizei.de [[email protected]] zacyberpolizei.info [[email protected]] zacyberpolizei.pw [[email protected]]

Відділ реагування на інциденти CyS Centrum (CyS-CERT)