В результате очередного плодотворного государственно-частного партнерства была обезврежена бот-сеть, созданная с использованием вредоносной программы Pony v2.0. Вместе с бот-сетью был также идентифицирован и задержан её оператор, гражданин Украины и житель города Киева. На текущий момент ему вручено уведомление о подозрении в совершении преступления.

В результате очередного плодотворного государственно-частного партнерства была обезврежена бот-сеть, созданная с использованием вредоносной программы Pony v2.0. Вместе с бот-сетью был также идентифицирован и задержан её оператор, гражданин Украины и житель города Киева. На текущий момент ему вручено уведомление о подозрении в совершении преступления по ч.1 ст. 361 УК Украины.

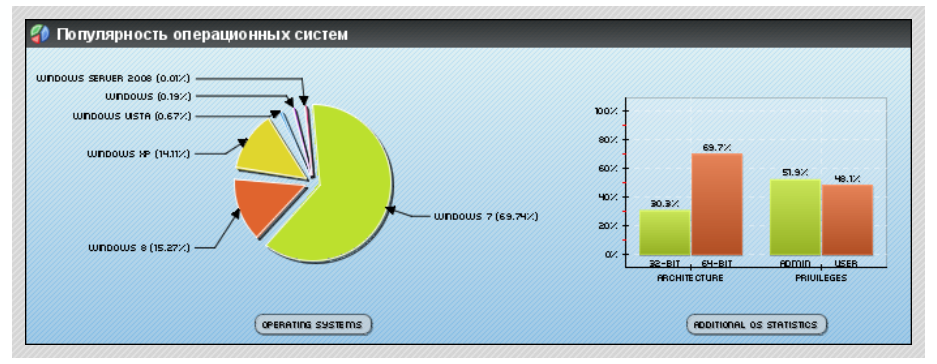

За более чем полтора года с использованием вышеупомянутой программы было заражено более 6 000 компьютеров из 100+ стран мира. В ТОП-7 стран по количеству заражений попали: США, Россия, Польша, Таиланд, Германия, Великобритания и Украина (рис. 5).

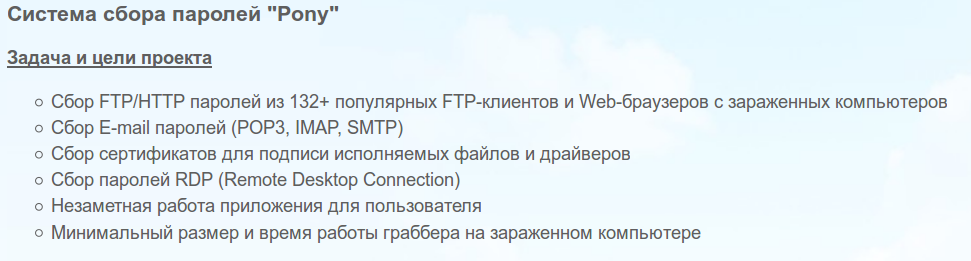

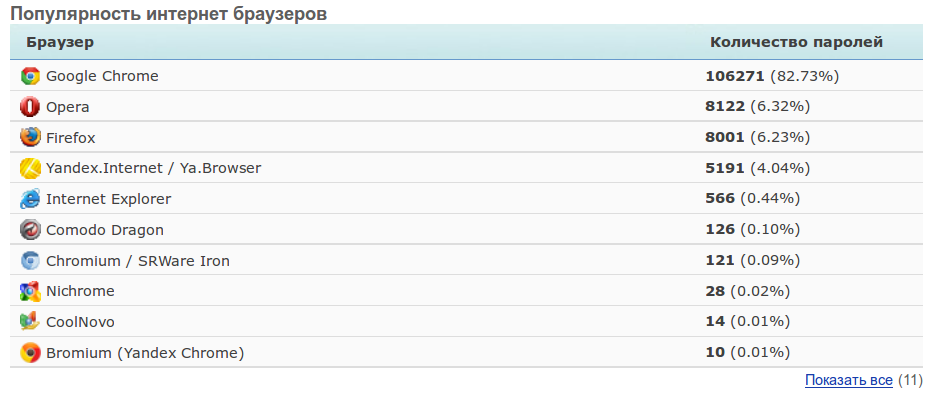

Упомянутая выше вредоносная программа позиционируется разработчиками как «Система сбора паролей». Функционал вредоносной программы предусматривает техническую возможность извлечения паролей из 132+ программ (Интернет-браузеры, почтовые клиенты, файловые менеджеры, кошельки Bitocoin) и их отправку на сервер управления бот-сетью (рис. 1).

Рис. 1

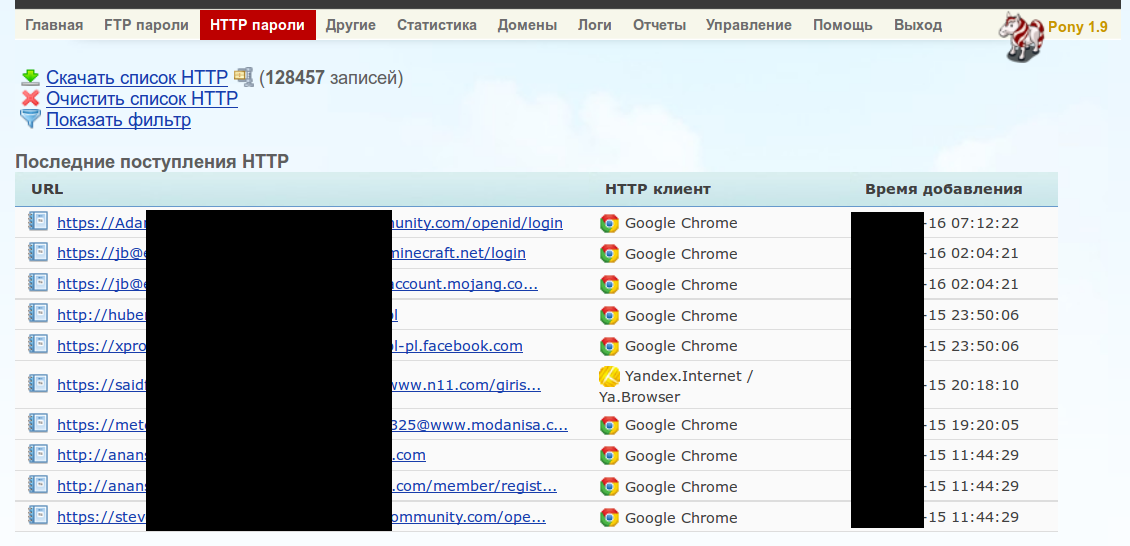

В результате проведенного исследования подсчитана некая округленная статистика, говорящая о количестве единиц украденных аутентификационных данных (пример на рис. 2):

- HTTP(S)-пароли > 110 000

- FTP-пароли > 400

- EMAIL-пароли > 500

- Bitcoin-кошельки > 60

- RDP/SSH-пароли > 50

Рис. 2

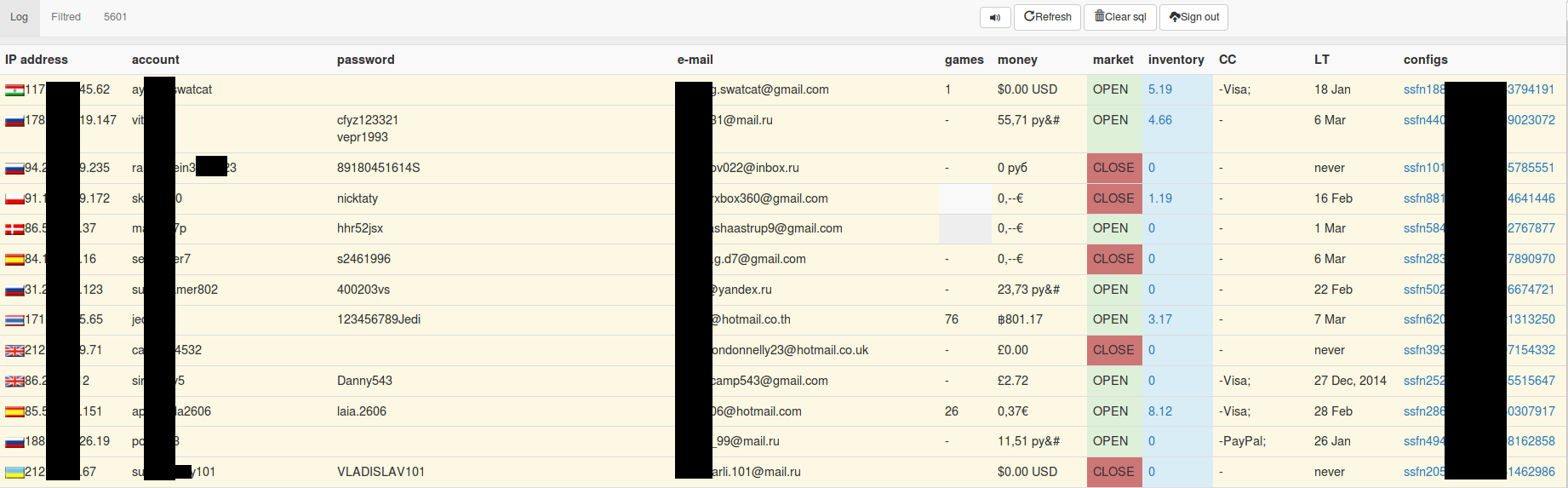

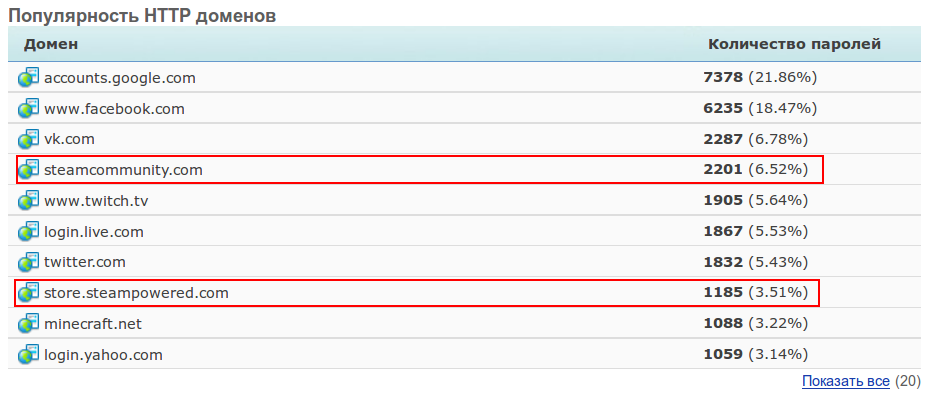

По всей видимости, оператор бот-сети питал особую страсть к Steam’у (сервис цифрового распространения компьютерных игр и программ). Так, на сервере управления бот-сетью также были идентифицированы более 15 000 украденных SSFN-файлов. Скорее всего, эти файлы были монетизированы, т.к. на сервере управления удалось обнаружить отдельную подсистему, предназначенную, вероятно, для разного рода калькуляций и учета (рис. 3).

Рис. 3

Еще одной отличительной особенностью рассматриваемой кампании является применение оператором бот-сети услуг «bullet-proof» провайдеров, специализирующихся на fast-flux сетях. Благодаря такому подходу повышается отказоустойчивость бот-сети и скрытность ее управляющих элементов.

Для разнообразия приведем примеры внешнего вида некоторых статистических элементов панели управления бот-сетью Pony (рис. 4-7).

Рис. 4

Рис. 5

Рис. 6

Рис. 7

Несмотря на специфичность направленности бот-сети и статистику популярности сервисов (к которым пароли и были украдены), среди скомпрометированных данных также присутствуют логины и пароли от веб-ресурсов банков и государственных учреждений Украины.

Часть примеров из известных нам доменов серверов управления бот-сетью, приведена ниже.

- steamurmmunity.com

- steamtommunity.com

- stearnommunty.com

- steaacommunity.com

- steamcommunita.com

- steamcommunitg.com

- steamcommunitr.com

- steaxcommunity.com

- steamammunity.com

- steamcommunitj.com

- steamcommunito.com

- steamrommunity.com

- stearncommunty.com

В заключение отметим, что полученному результату предшествовала многомесячная работа, направленная на идентификацию местоположения сервера бот-сети (напомним, он «был за double fast-flux’ом»), документирование действий оператора бот-сети, компьютерно-техническое исследование образцов вредоносных программ, осуществлённое на стадии досудебного расследования и много другое. Примечательно, что дело было доведено до логического завершения. На сайте Департамента киберполиции Национальной полиции Украины размещено соответствующее заявление .

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)