Компания CyS Centrum приняла участие в VIII Восточно-европейской конференции «ЕМА» по противодействию мошенничеству и киберпреступлениям. Во время докладов были освещены актуальные для Украины киберугрозы (Carbanak, ZeuS, Rovnix), продемонстрированы решения для активного мониторинга угроз, а также практически представлены результаты деятельности компании по направлению киберразведки.

Компания CyS Centrum, в лице генерального директора Коваля Николая, взяла участие и выступила с двумя докладами на VIII Восточно-европейской конференции «ЕМА» по противодействию мошенничеству и киберпреступлениям, которая проводилась 21-22 октября 2015 в загородном клубе Grand Admiral Resort & SPA [1].

Мероприятие было насыщенно интересными докладами и позволило обсудить актуальные вопросы – от кредитного мошенничества и атак на системы ДБО, до новинок в разработках профильного программного обеспечения.

В данной статье мы поделимся информацией из наших презентаций (в виде кратких тезисов) и приведем несколько сделанных нами умозаключений.

Итак, первый доклад.

Кибертренды 2015: возвращение Carbanak’а, свирепство ZeuS и восхождение GoZi.

Практические примеры

Угрозы информационной безопасности, направленные на финансовый сектор, касаются всех и Украина не исключение (рис. 1).

Рис. 1

Исходя из данных мониторинга киберугроз, помимо активно работающей по Украине группировки ZeuS (основная цель которых – хищение денежных средств посредством установки вредоносного ПО и мошенничества в системах ДБО), нами были выявлены (начиная с весны и до настоящего времени) следы активности группы злоумышленников, использующих вредоносное ПО Carbanak. Эти результаты также подтверждены некоторыми зарубежными InfoSec компаниями – CSIS (Дания) [2] и ESET (Словакия) [3]. Более того, как стало известно в середине июля [5], [6], с целью распространения вредоносной программы первого этапа Win32/Spy.Agent.ORM (ESET) злоумышленники использовали технику «watering hole» [4]. Суть заключалась в том, что целенаправленно был взломан ряд популярных веб-сайтов, среди которых rbc.ua и unicredit.ua, а все их посетители, посредством javascript, перенаправлялись на связку эксплойтов RIG Exploit Kit (в результате чего вредонос и попадал в систему). Особо ответственным администраторам рекомендуем проверить логи прокси-серверов за 1-20 июля 2015 года на предмет наличия в них обращений к перечню доменов:

add.gainesville-hypnosis.com

oggy.co

cancel.bananacake.info

Для удобства:

grep ‘add\.gainesville-hypnosis\.com\|oggy\.co\|cancel\.bananacake\.info’ <log>

Рис. 2

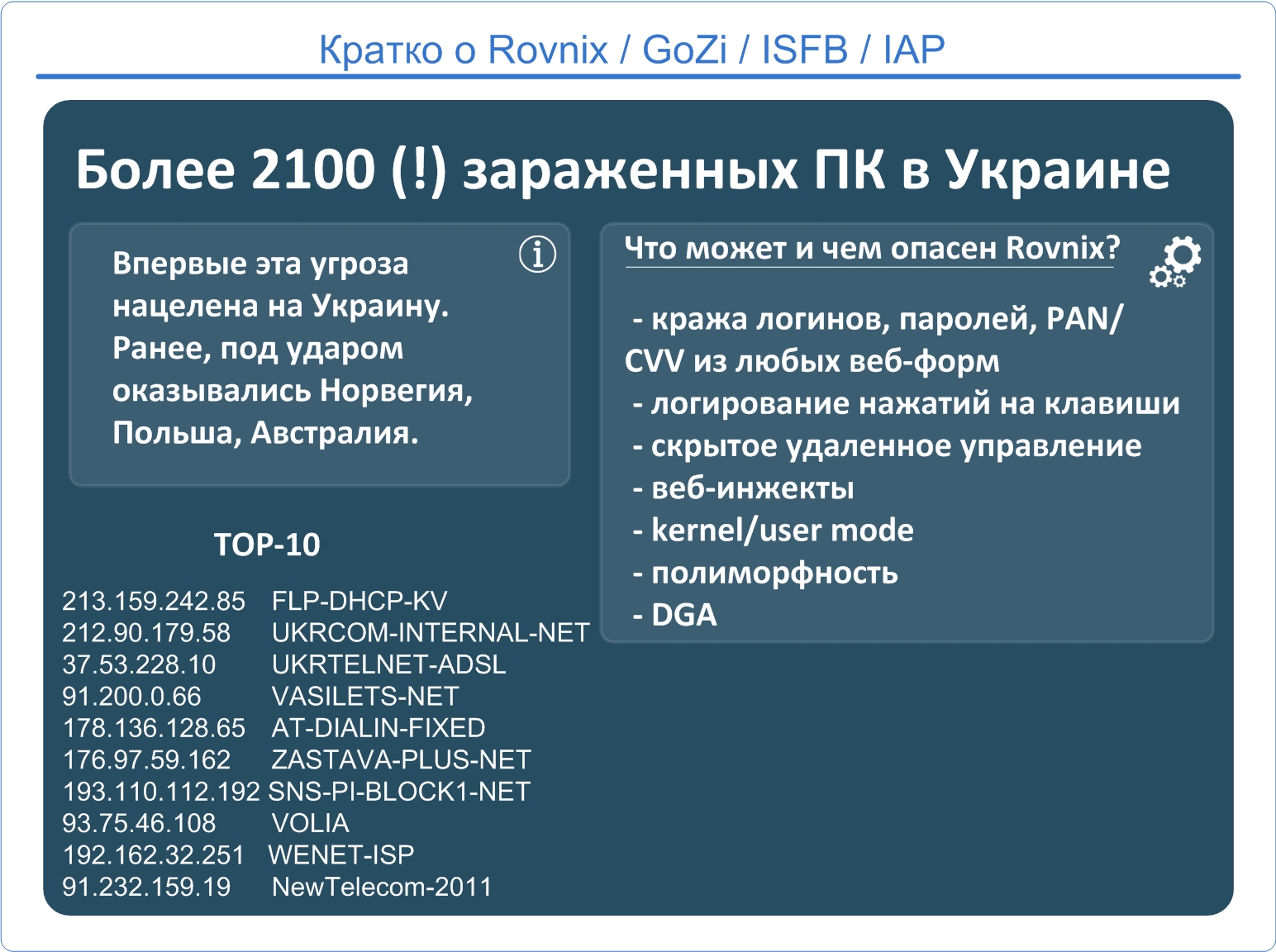

Наряду с этим, что было для нас большим удивлением, мы идентифицировали бот-сеть Rovnix (или GoZi, ISFB, IAP) на 2100+ зараженных устройств, которая ранее атаковала такие страны как Норвегия, Польша, Австралия. В нашем случае, все зараженные компьютеры находились и находятся (!) на территории Украины. Эта бот-сеть, по своей природе, также атакует финансовые учреждения, подвергая большому риску владельцев зараженных компьютеров в виду разнородности своего функционала (рис. 3). Перечень скомпрометированных компьютеров, с которых проявлялась наибольшая активность этой вредоносной программы (ТОП 10 из 2100+), также отображен на рис. 3.

Рис. 3

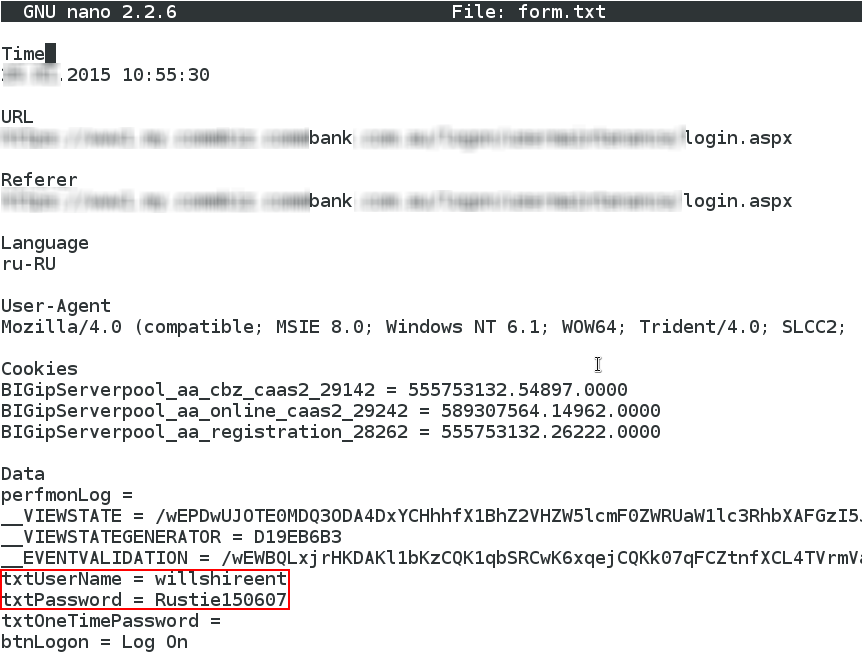

Возможности данного вида вредоносных программ были кратко рассмотрены во время презентации. Один из примеров перехвата пользовательской информации (логина, пароля, данных сессии) отображен на рис. 4.

Рис. 4

Искусство киберразведки: опыт и технические решения CyS Centrum

Вторая часть презентации была более практической. Во время доклада были продемонстрированы возможности платформы CyS Cloud в части, касающейся активного мониторинга угроз с помощью решения CyS Sensor и сервиса киберразведки, как результата нашей активной деятельности, направленной на выявление и мониторинг бот-сетей. Не вдаваясь в подробности, опишем проблематику и осветим некоторые статистические моменты.

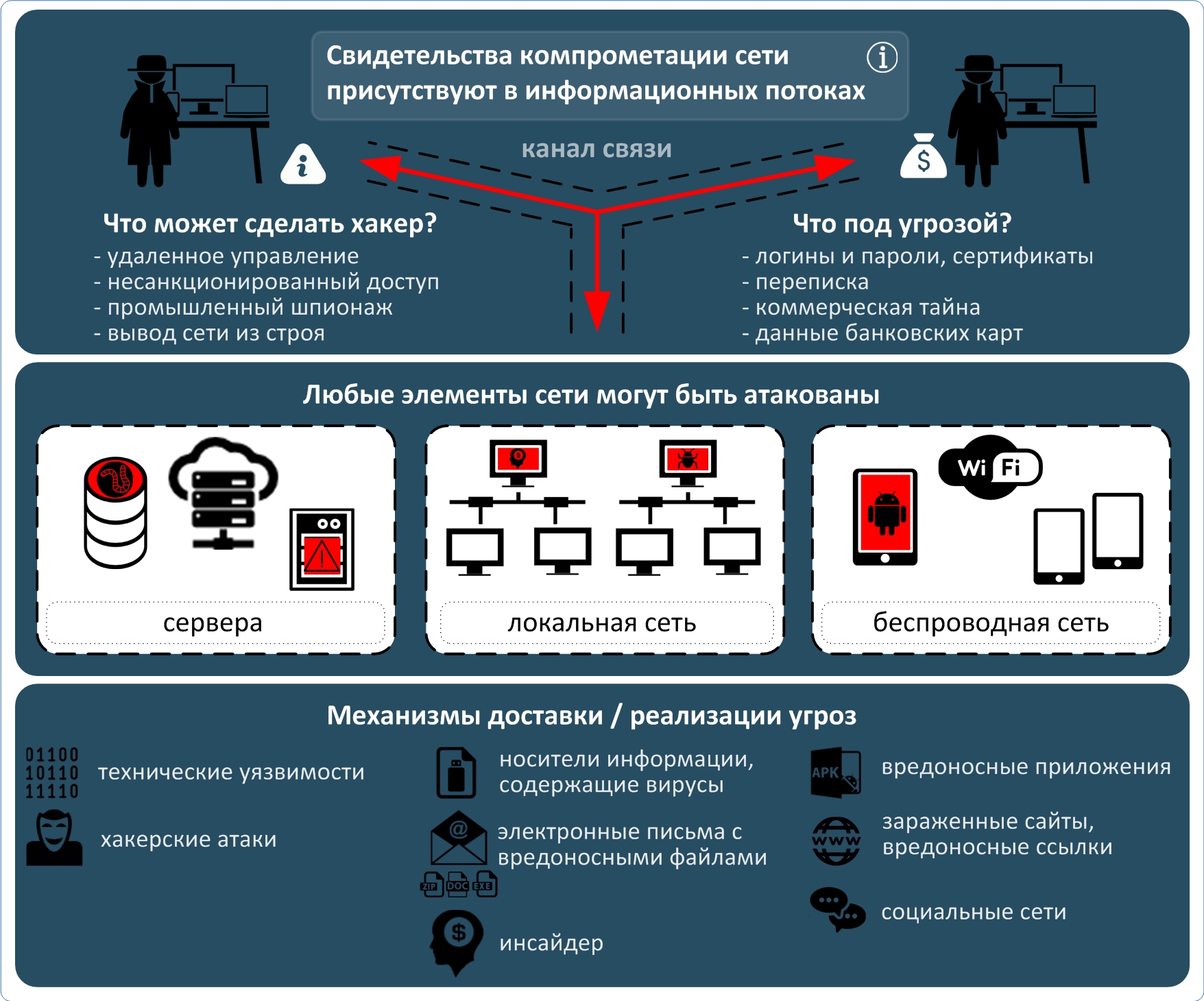

Говорить о возможных уязвимостях, точках компрометации, угрозах и механизмах их реализации можно долго. С помощью информации, представленной на рис. 5, мы хотели еще раз сделать акцент на том, что свидетельства компрометации или попытки взлома в 99% случаев присутствуют в информационных потоках, а это означает, что не мониторить их нельзя.

Рис. 5

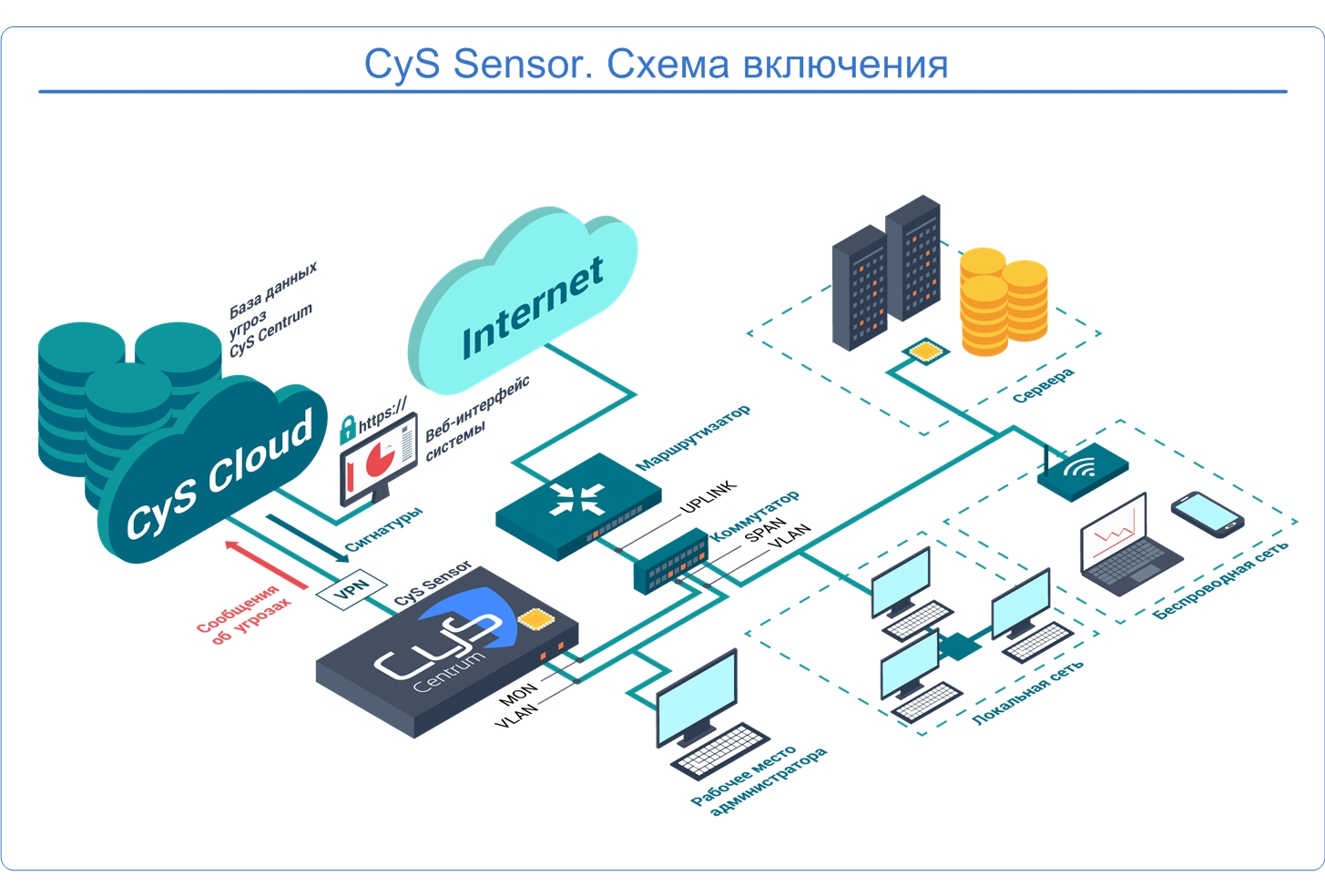

Простая до невозможности, но так необходимая для всеобщего понимания схема включения CyS Sensor представлена на рис. 6.

Рис. 6

Идея не новая, реализаций сотни. Наша особенность заключается в индивидуализации профиля угроз для конкретной организации, за счет чего мы обеспечиваем релевантный поиск и изучение касающихся организации угроз. Некий итог того, как и что мы делаем, отображен на рисунке 7.

Рис. 7

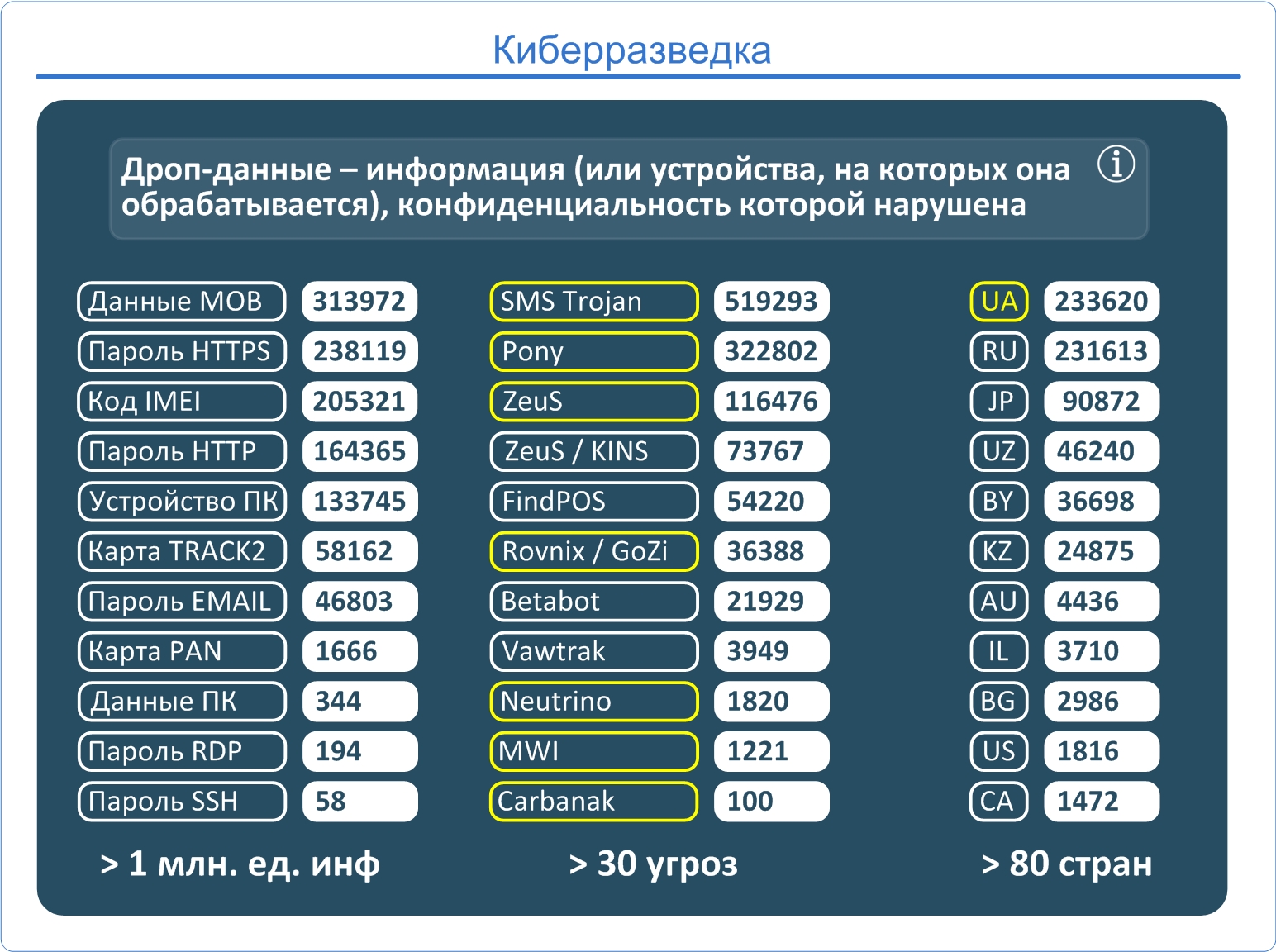

Результат нашей деятельности в части, касающейся киберразведки, представлен на рис. 8. На рисунке изображены примеры категорий (единиц) скомпрометированной информации (пароль HTTP, пароль EMAIL) и их количество. Кроме того, приведен краткий пример анализируемых нами угроз (желтым цветом выделены те, которые атакуют Украину). Последняя колонка отображает страны, об угрозах, в отношении которых мы знаем (цифровое значение определяет количество единиц скомпрометированных данных, доступное по определенной стране).

Рис. 8

В заключение хотелось бы отметить, что на данный момент существует множество решений, безопасно предоставляющих услуги для пользователей – от eGovernance до систем онлайн-банкинга. Вместе с там, почти никто (а если быть откровенным, то никто) не закладывает в модель угроз возможность компрометации самого субъекта доступа. То есть, если на компьютере пользователя, к примеру, имеющего доступ к ЕРДР или онлайн-банкингу, стоит вредоносная программа (а таких примеров десятки), то применение механизмов n-факторной аутентификации, ЭЦП, токенов и др. никак не поможет обеспечить конфиденциальность пользовательских данных и контроль санкционированности доступа. В виду этого, по нашему мнению, любая информационная система должна озаботиться, как минимум, предоставлением возможности проверки репутации атрибутов (например, IP-адресов) субъектов доступа.

Результаты деятельности CyS Centrum в отношении киберугроз, международное взаимодействие и информация с сетевых ловушек позволяет автоматизировано получать информацию по любому «украинскому» IP-адресу, используемому для рассылки СПАМа, проведения DDoS-атак и взломов, принадлежащему к бот-сети или обеспечивающего передачу вредоносного трафика.

Напоследок разместим несколько фотографий с мероприятия.

Фото 1

Фото 2

Фото 3

Отдел исследования киберугроз CyS Centrum

Использованные материалы:

[1] http://ema.com.ua/conference/viii-international-fraud-conference-2015/

[2] https://www.csis.dk/en/csis/blog/4710/

[3] http://www.welivesecurity.com/2015/09/08/carbanak-gang-is-back-and-packing-new-guns/

[4] https://en.wikipedia.org/wiki/Watering_Hole

[5] http://www.cyphort.com/unicredit-compromised/

[6] http://www.cyphort.com/unicredit-compromise-continued/